A. 인증 개요

1. 인증이 필요한 이유

방화벽 인증을 위해서는 사용자가 네트워크에 액세스 하기 전에 FortiGate에 대한 신원을 확인해야 합니다. 인증하려면 사용자는 사용자 이름 및 비밀번호와 같은 자격 증명을 입력해야 합니다. 방화벽 인증이 없으면 FortiGate가 트래픽을 발생시키는 사용자에 대해 알고 있는 유일한 정보는 소스 IP 주소뿐이며 FortiGate는 이를 사용하여 사용자의 신원을 확인할 수 없습니다.

2. 인증의 작동원리

방화벽 인증을 구성하려면 소스 사용자 또는 사용자 그룹을 방화벽 정책에 추가합니다. 이를 위해서는 사용자가 세션 시작 시 자격 증명을 입력해야 합니다. 그런 다음 FortiGate는 방화벽 정책의 다른 규칙과 함께 사용자의 ID를 사용하여 트래픽을 허용할지 거부할지 결정합니다. FortiGate에서는 로컬 비밀번호 인증과 원격 비밀번호 인증이라는 두 가지 유형의 방화벽 인증을 구성할 수 있습니다. 이 두 가지 방법의 차이점은 사용자 자격 증명이 FortiGate에 저장되어 있는지 아니면 원격 인증 서버에 저장되어 있는지에 있습니다.

B. 로**컬 비밀번호 인증**

1. 로컬 비밀번호 인증 개요

가장 간단한 인증 방법은 로컬 비밀번호 인증입니다. 사용자 정보는 FortiGate 장치에 로컬로 저장됩니다. 이 방법은 단일 FortiGate 설치에 적합합니다. 방화벽 인증을 사용하는 경우 네트워크에 액세스해야 하는 모든 사용자에 대해 개별 계정을 만들어야 합니다. 로컬 사용자 계정에는 사용자 이름과 비밀번호가 모두 포함되어 있습니다.

또한 로컬 사용자 그룹을 생성하여 동일한 수준의 액세스가 필요한 사용자를 그룹화할 수도 있습니다. 재무, HR 등 비즈니스 영역이나 계약자, 손님 등 직원 유형별로 직원을 그룹화할 수 있습니다. 대부분의 경우 개별 사용자 계정보다는 방화벽 정책에서 그룹을 사용하는 것이 가장 좋습니다. 미리 결정된 시간이 지나면 만료되는 임시 사용자 계정이 포함된 게스트 그룹에 대해 로컬 인증을 사용할 수도 있습니다.

관리자는 임의로 생성된 사용자 ID와 비밀번호를 사용하여 게스트 계정을 수동으로 생성하거나 한 번에 여러 게스트 계정을 생성할 수 있습니다. 이렇게 하면 대규모 이벤트에 대한 관리자 작업량이 줄어듭니다. 일단 생성되면 게스트 사용자 그룹에 계정을 추가하고 그룹을 방화벽 정책과 연결할 수 있습니다.

2. 로컬 비밀번호 인증 구성 프로세스

FortiGate가 액세스를 요청하는 사용자를 식별할 수 있도록 로컬 방화벽 인증을 구성할 수 있습니다. 각 작업을 확장하여 권장 프로세스를 확인하세요.

첫번째, FortiGate에서 사용자 계정을 생성하여 사용자 자격 증명을 로컬에 저장합니다.

둘째, 사용자의 역할이나 유형에 따라 사용자 그룹을 만듭니다.

셋째, 사용자 그룹을 방화벽 정책의 소스로 추가합니다.

마지막으로, 사용자가 FortiGate 로그 및 대시보드를 사용하여 성공적으로 인증하고 모니터링하도록 하여 구성을 확인합니다.

C. 원격 비밀번호 인증

1. 원격 비밀번호 인증 개요

원격 인증을 사용하면 FortiGate는 사용자가 입력한 자격 증명을 FortiAuthenticator와 같은 인증 서버로 보냅니다. 서버가 사용자를 성공적으로 인증하면 FortiGate는 일치하는 방화벽 정책을 트래픽에 적용합니다. 원격 인증에서 FortiGate는 사용자 정보의 전부 또는 일부를 로컬에 저장하지 않습니다.

이 방법은 여러 FortiGate 장치가 동일한 사용자 또는 사용자 그룹을 인증해야 하는 경우 또는 이미 인증 서버가 포함된 네트워크에 FortiGate를 추가하는 경우에 바람직합니다. 방화벽 인증을 사용하려면 내부 서브넷과 함께 방화벽 정책의 소스 정의에 사용자 계정 또는 사용자 그룹을 포함해야 합니다. 이 작업을 수행한 후 트래픽이 방화벽 정책과 일치하면 FortiGate가 액세스 권한을 부여하기 전에 사용자가 인증을 받아야 합니다.

2. 원격 비밀번호 인증 구성 프로세스

FortiGate가 액세스를 요청하는 사용자를 식별할 수 있도록 원격 방화벽 인증을 구성할 수 있습니다. 각 작업을 확장하여 권장 프로세스를 확인하세요.

첫번째, FortiGate를 원격 서버에 연결합니다.

둘째, 사용자 그룹을 생성하고 인증된 원격 사용자를 이 그룹에 매핑합니다.

셋째, 사용자 그룹을 방화벽 정책의 소스로 추가합니다.

마지막으로, 사용자가 FortiGate 로그 및 대시보드를 사용하여 성공적으로 인증하고 모니터링하도록 하여 구성을 확인합니다.

A. 유저 생성 방법

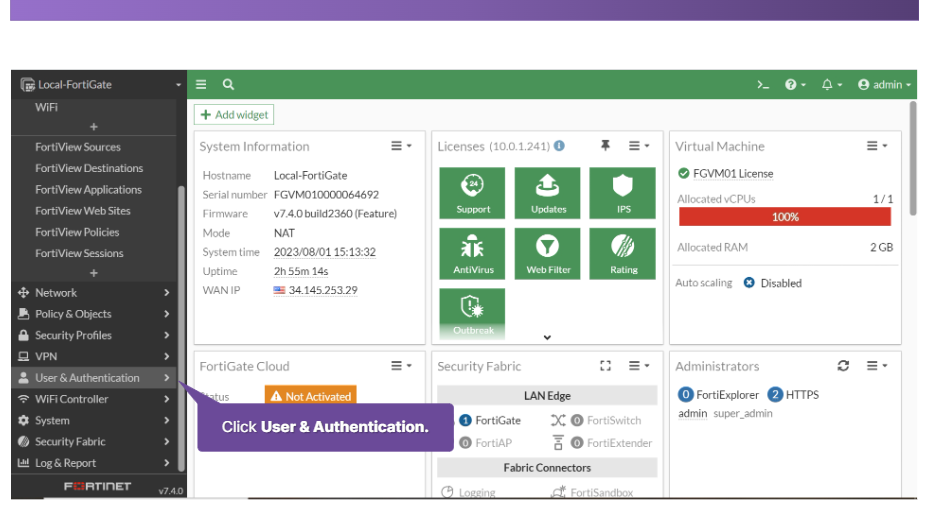

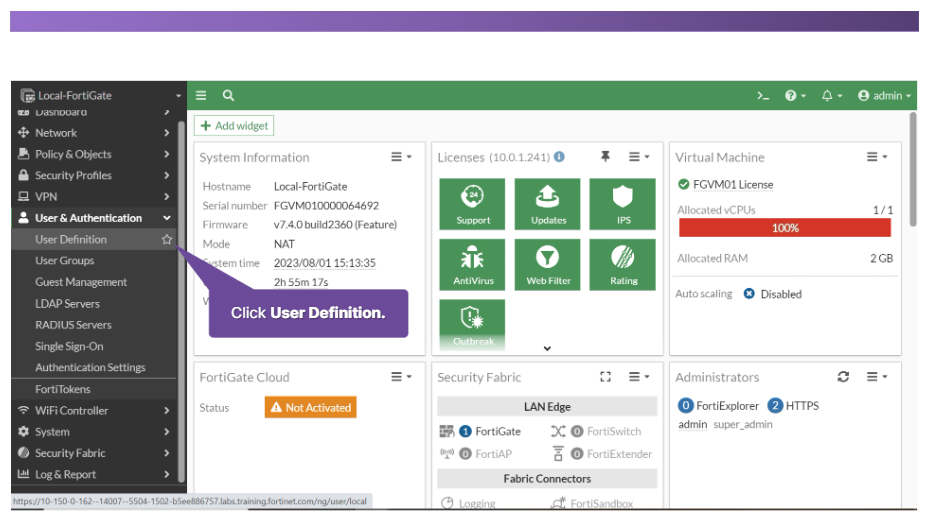

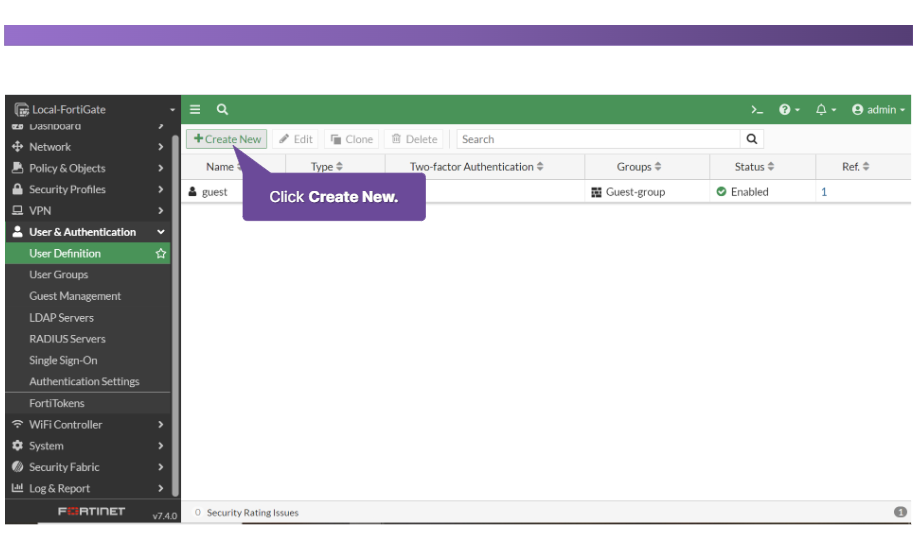

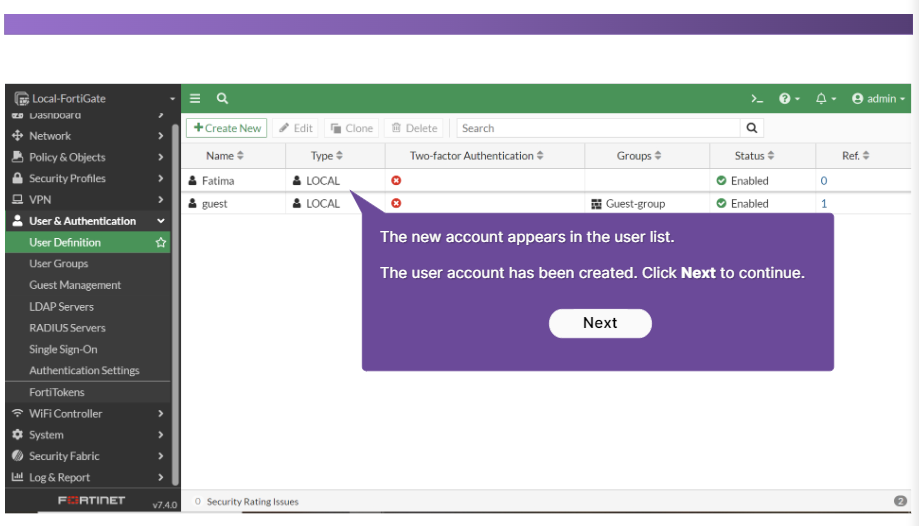

Fortigate GUI에서 User&Authentication 메뉴의 하위 메뉴인 User Definition을 클릭합니다.

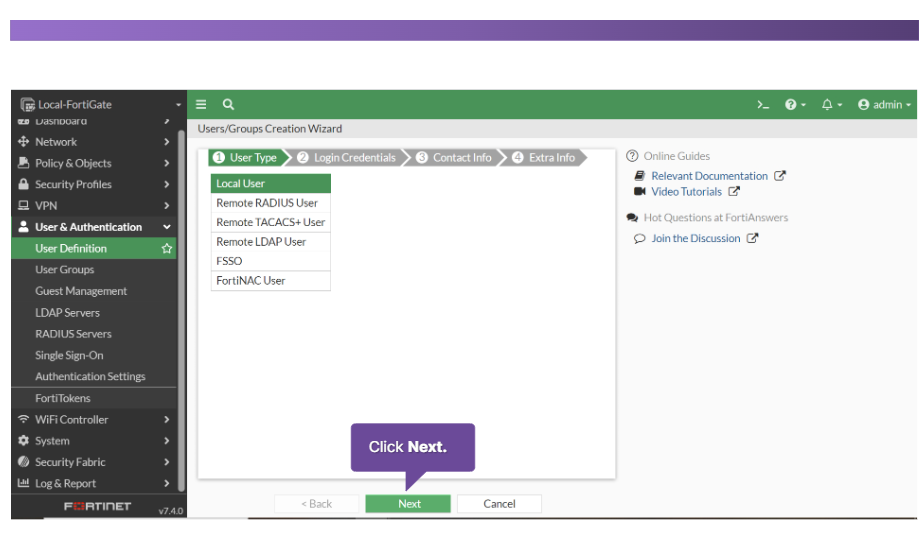

Local User를 생성할 예저이니 바로 Next 버튼을 클릭합니다.

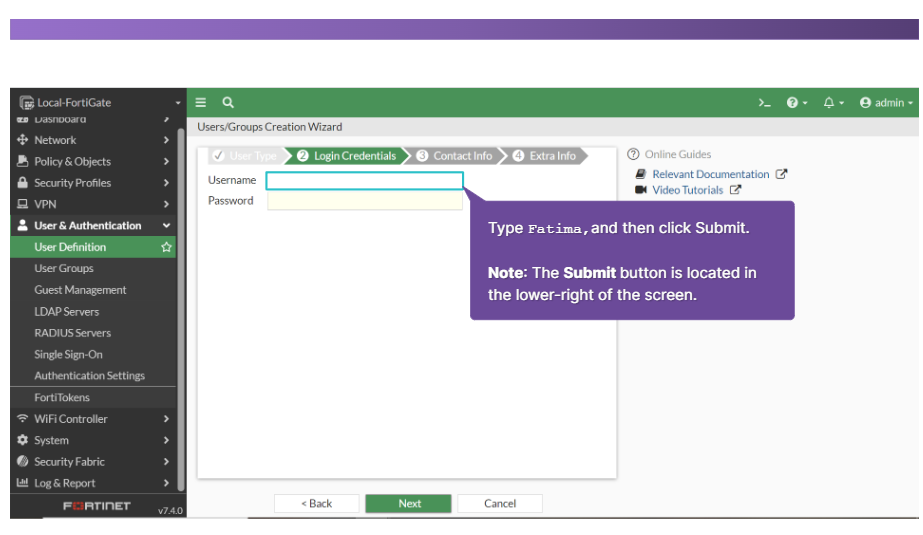

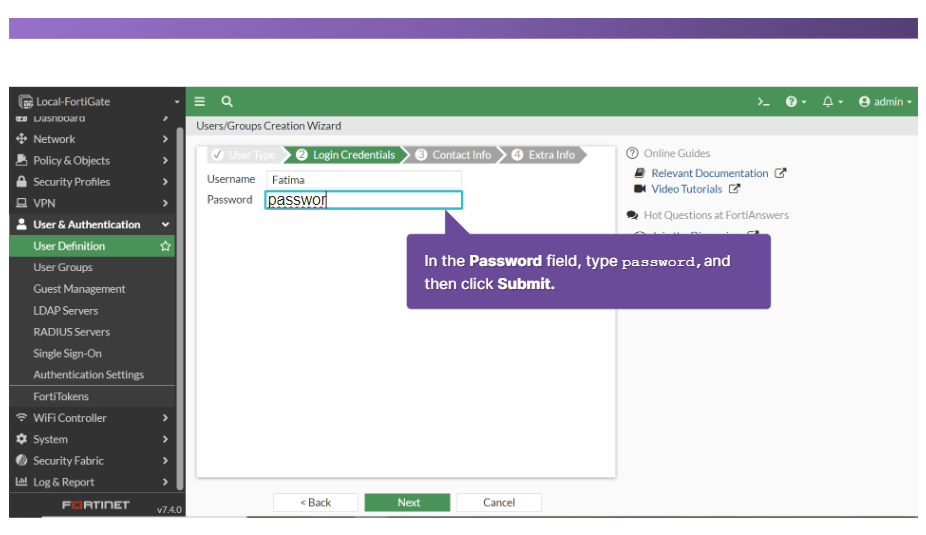

Local 계정의 ID와 패스워드를 설정한 후 Next 클릭 합니다.

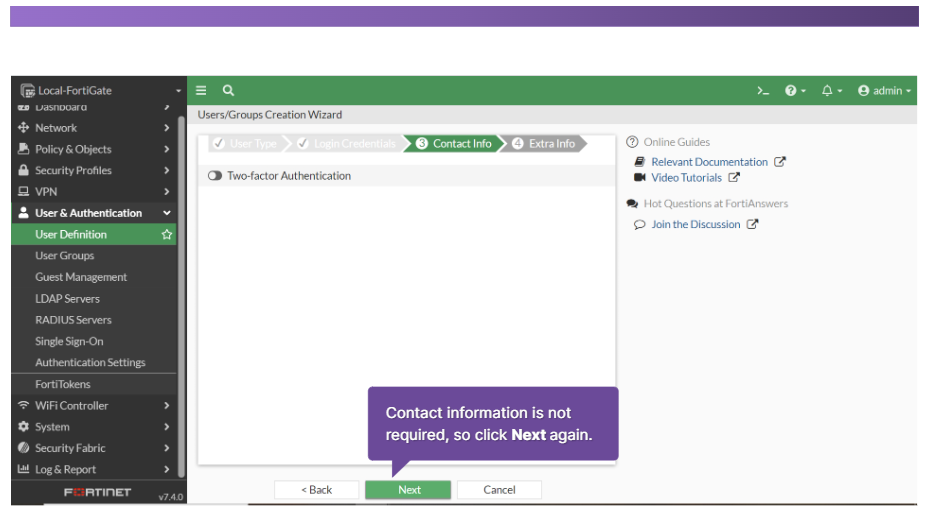

Two-factor 인증 설정 여부인데 여기선 그냥 넘어가도록 합니다. Next 버튼을 눌러 주세요.

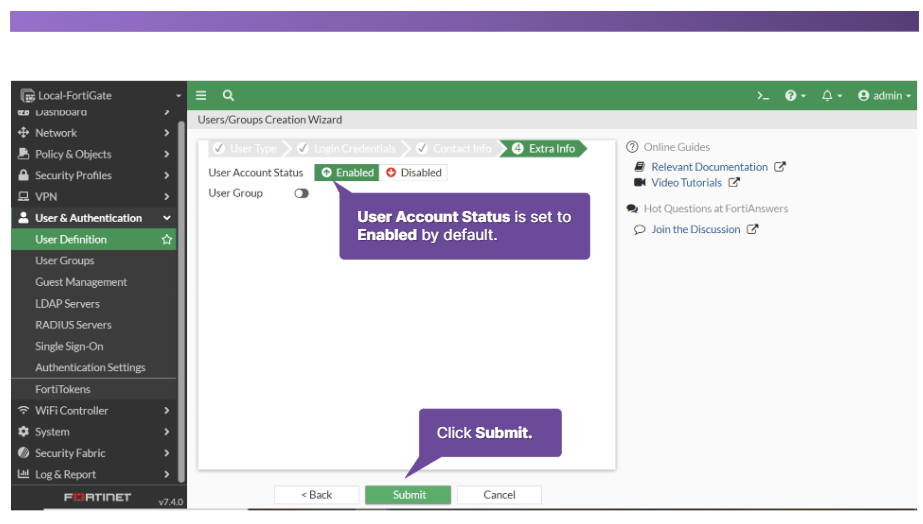

기본적으로 계정 활성화가 되어 있는데 필요 여부에 따라 선택 후 Submit 버튼을 눌러주세요.

상기와 같이 계정 생성이 완료 되었습니다.

B. 원격 인증 구성

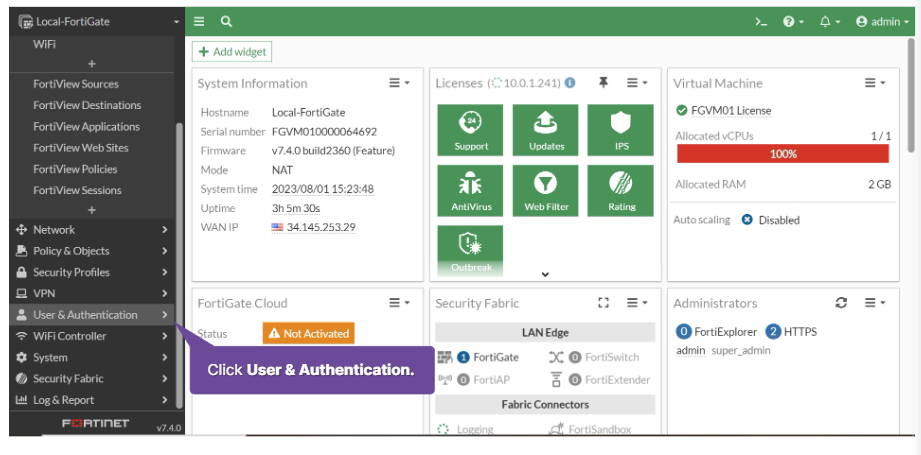

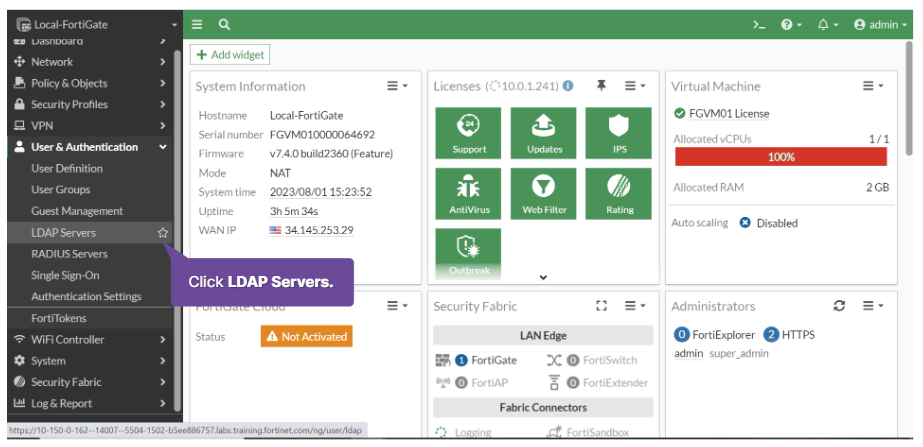

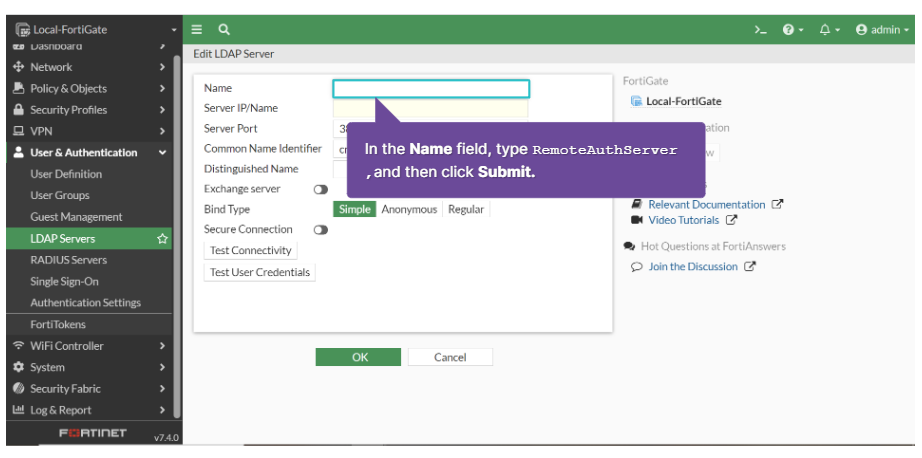

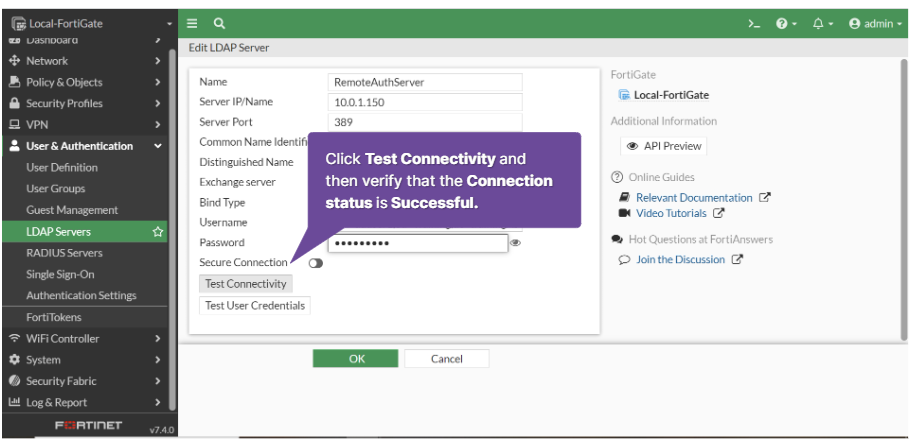

GUI에 접근하여 User & Authentication의 하위 메뉴인 LDAP Servers 메뉴로 접근합니다.

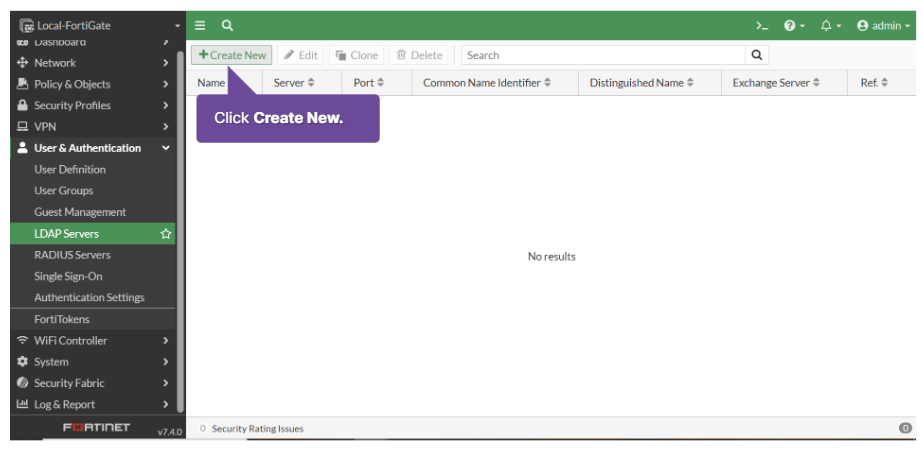

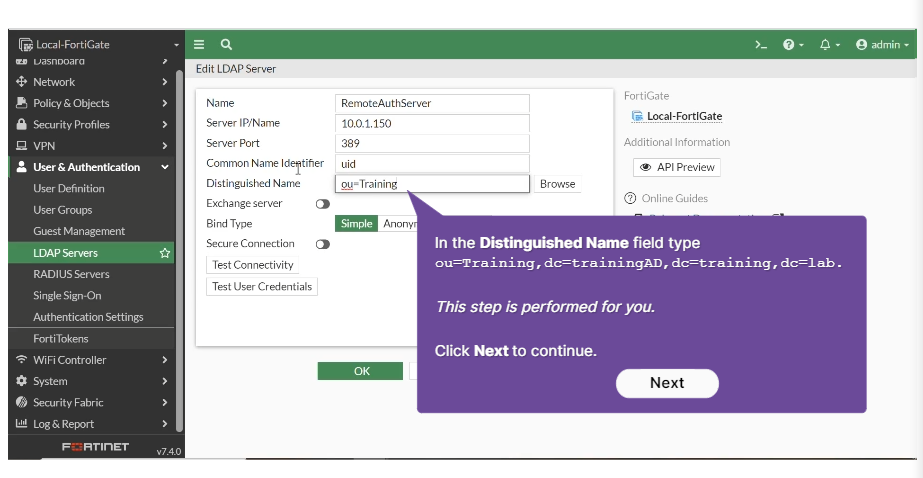

Creat New 버튼을 클릭 후 새로운 LDAP 서버를 생성하도록 합니다. 이름 필드에 원하는 이름을 기입합니다.

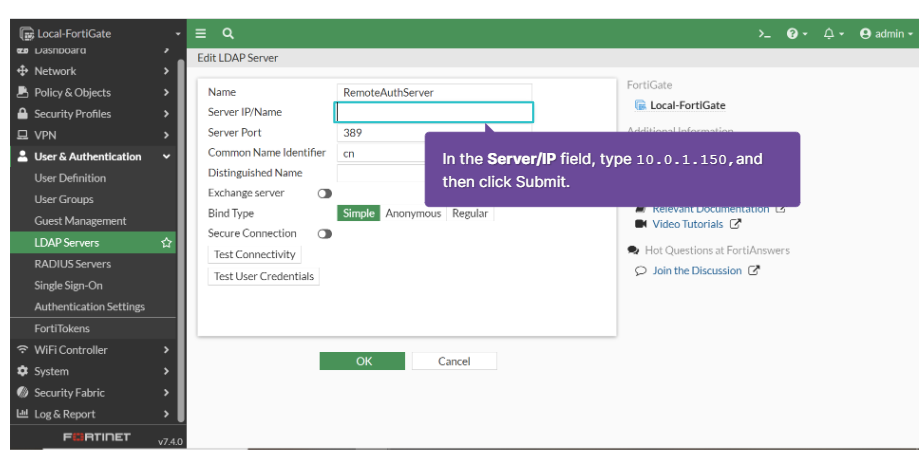

LDAP 서버의 아이피를 입력합니다.

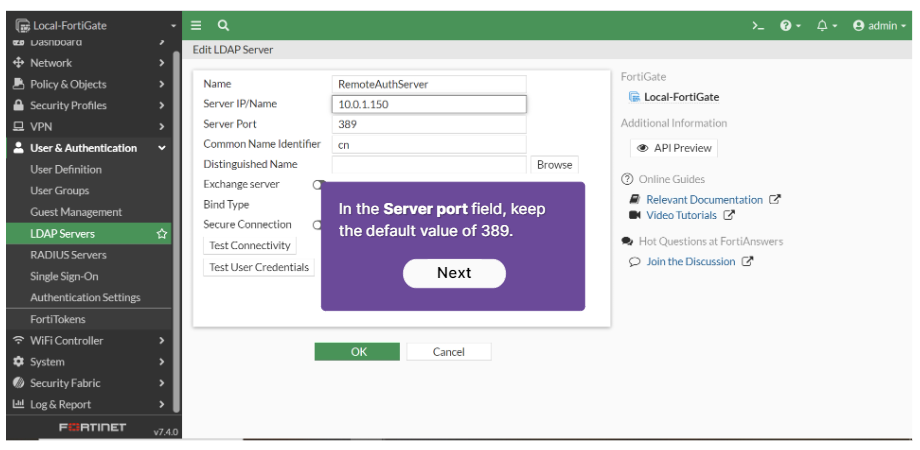

서버의 서비스 포트는 LDAP 기본 포트인 Tcp 389로 둡니다.

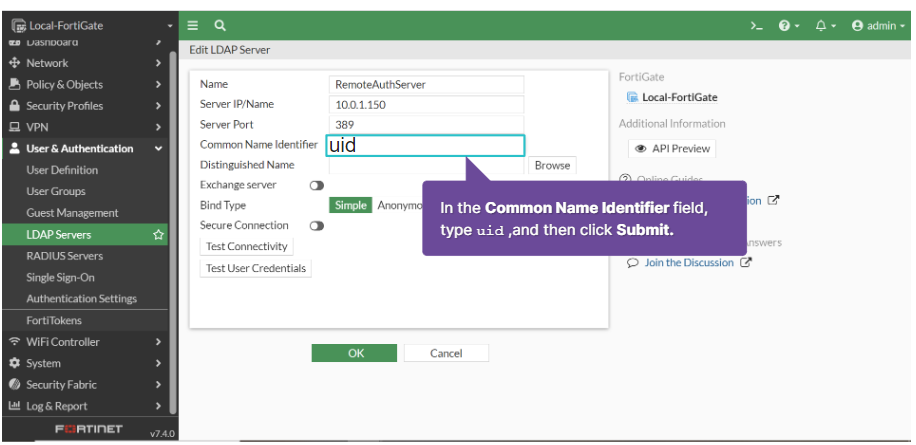

Common & Distinguished 이름 필드값을 기입합니다.

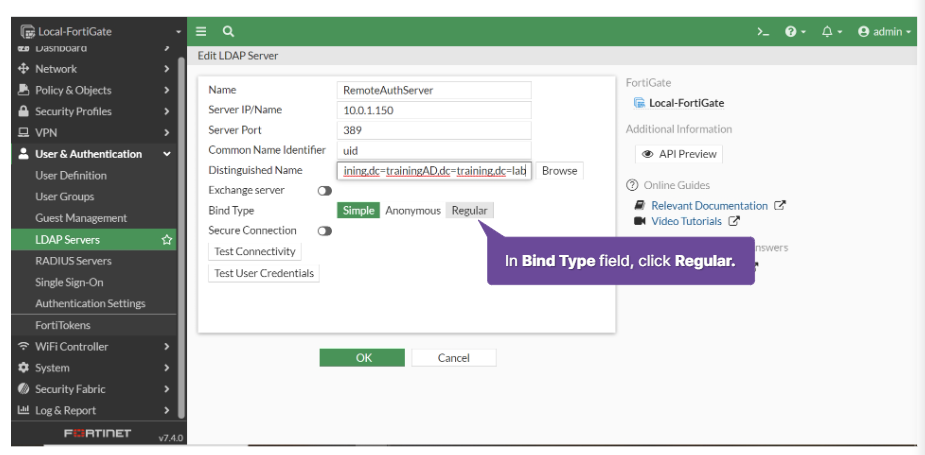

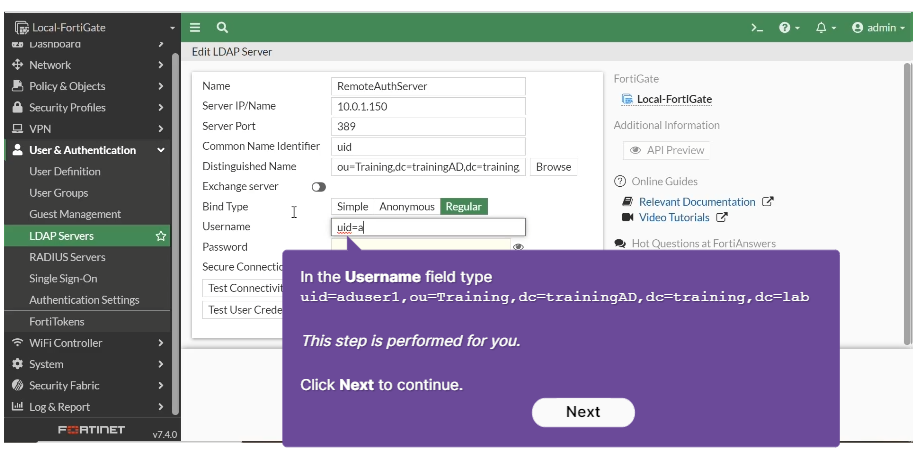

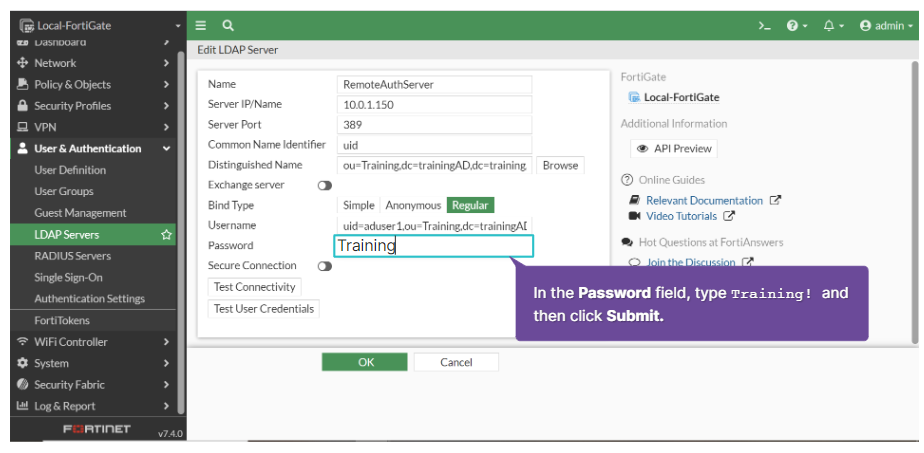

Bind Type을 Regular로 선택 후 Username와 Password 필드 값을 채워 넣습니다.

모든 값을 다 입력 하였으면 연결 테스트를 진행합니다.

아무런 문제가 없으면 OK 버튼을 클릭하여 마무리합니다.

C. 유저그룹 생성 방법

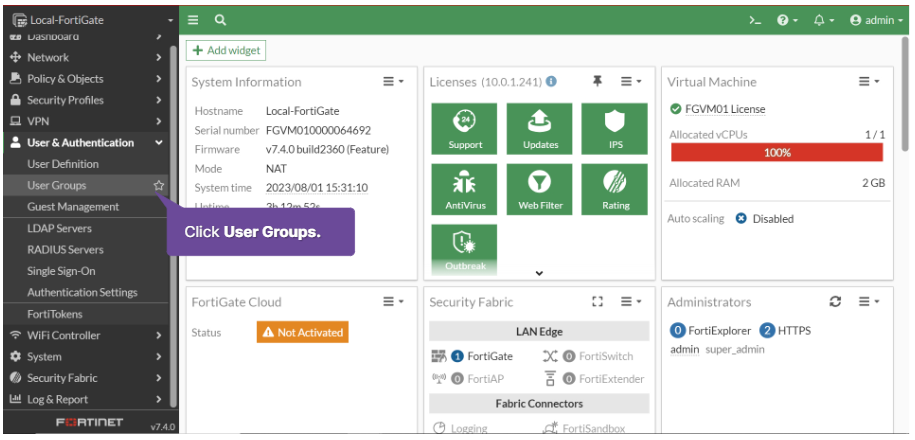

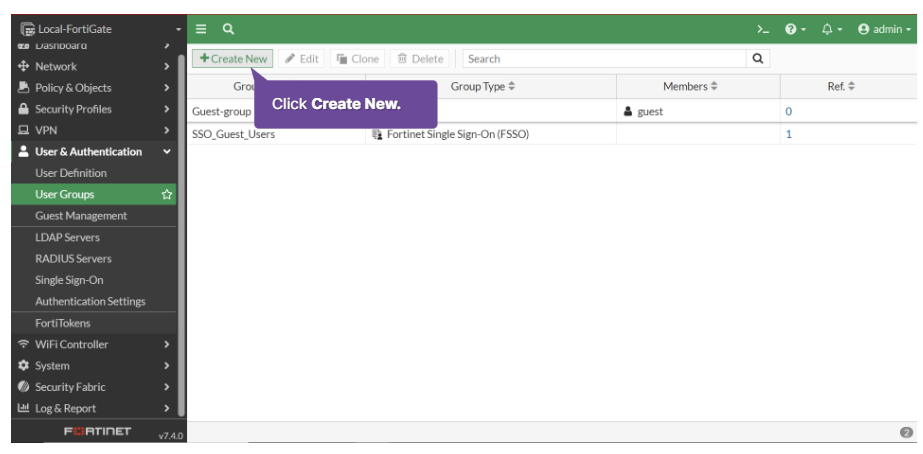

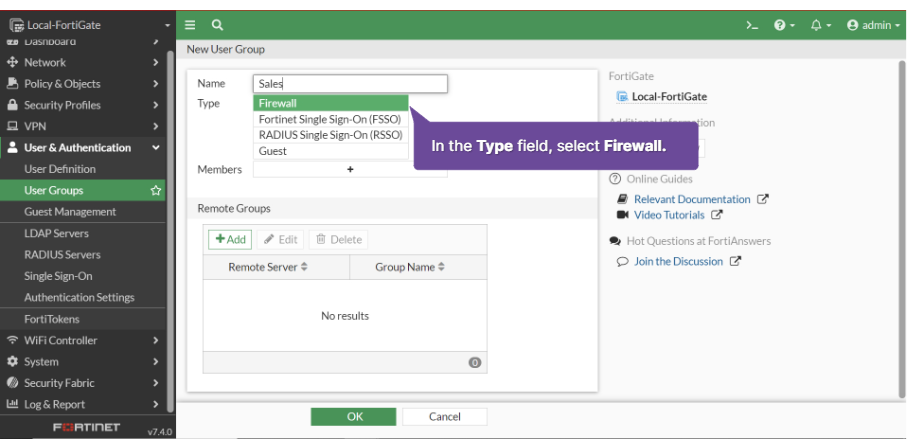

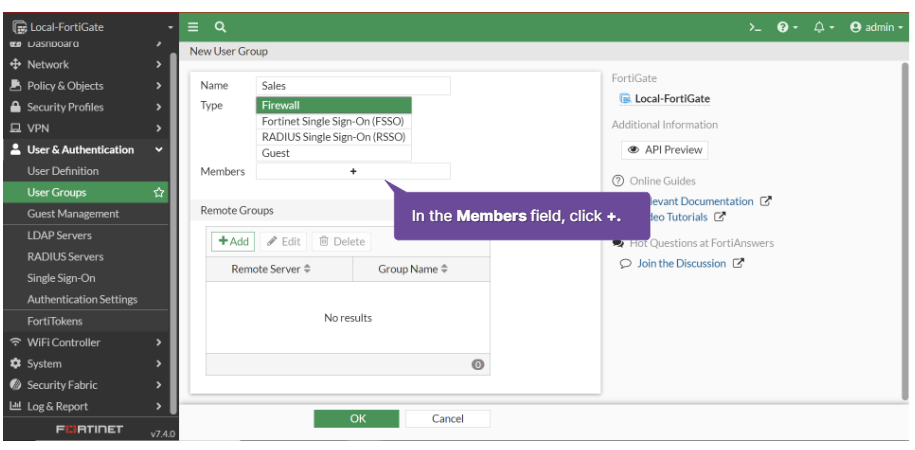

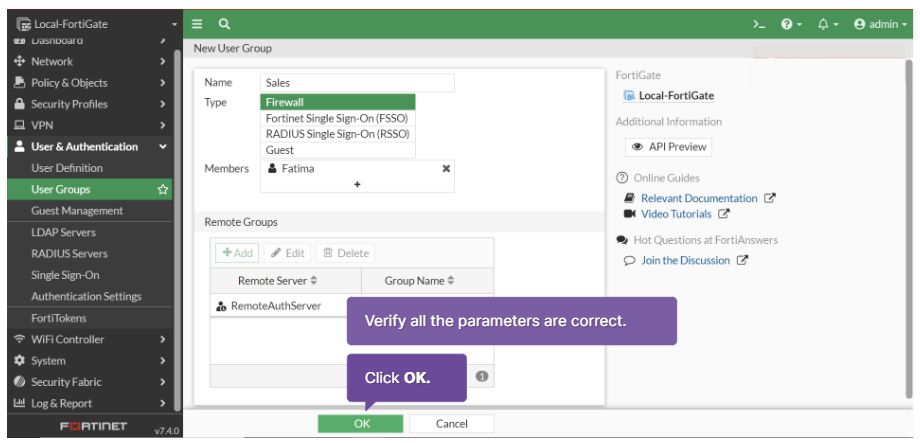

User Groups 메뉴를 클릭하여 Create New 버튼을 클릭해 그룹생성을 진행하도록 합니다.

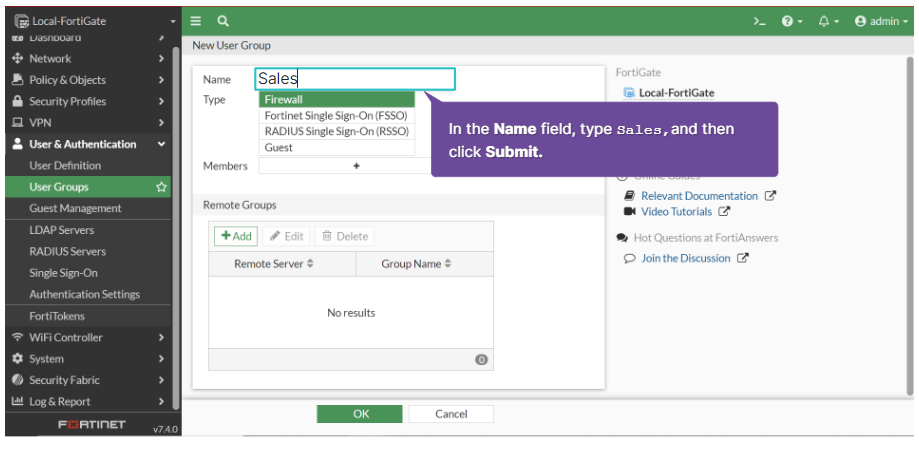

이름과 그룹의 타입을 선택합니다.

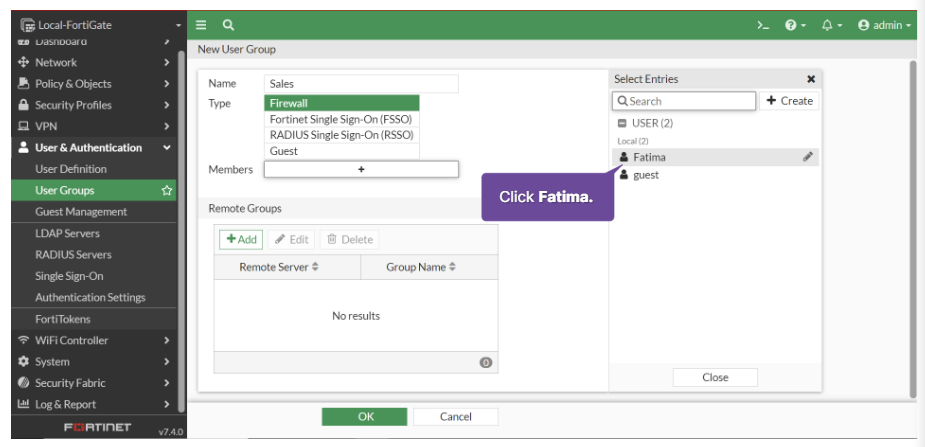

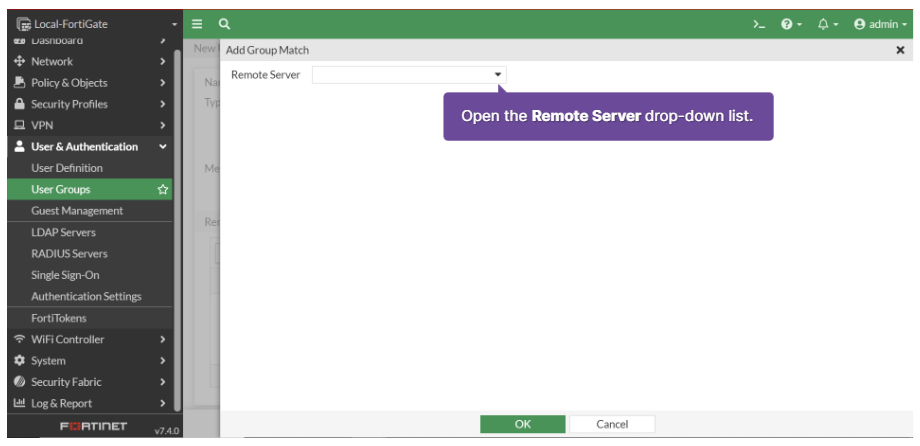

해당 그룹에 속할 유저들을 선택합니다. 문제없이 유저들을 추가 하였다면 Remote Groups의 Add 버튼을 클릭합니다.

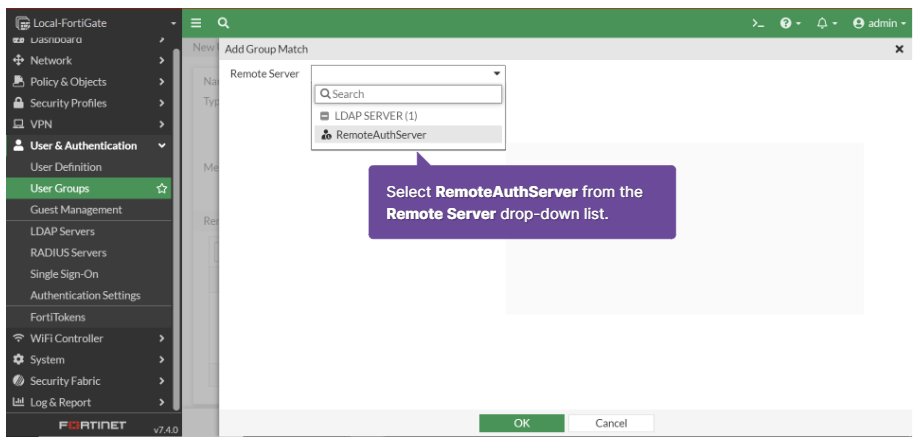

B 과정에서 만든 LDAP 서버가 있네요. 선택합니다.

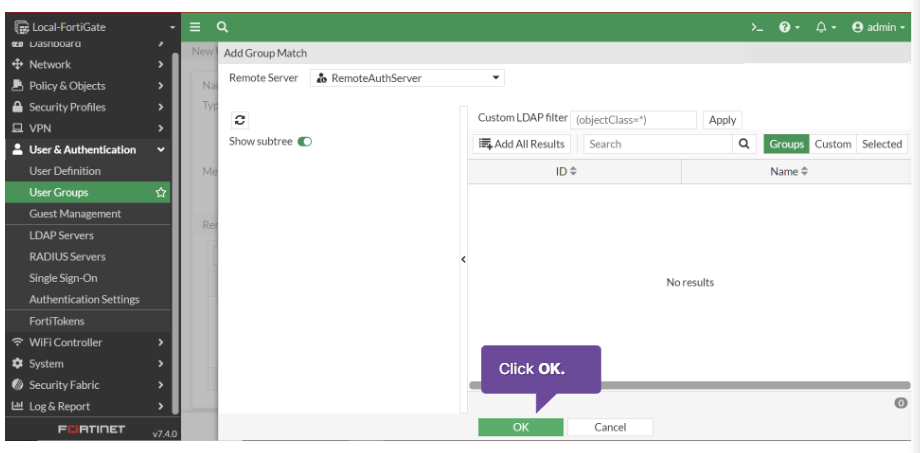

OK 버튼을 눌러 마무리합니다.

OK 버튼을 눌러 그룹 생성을 마무리 합니다.

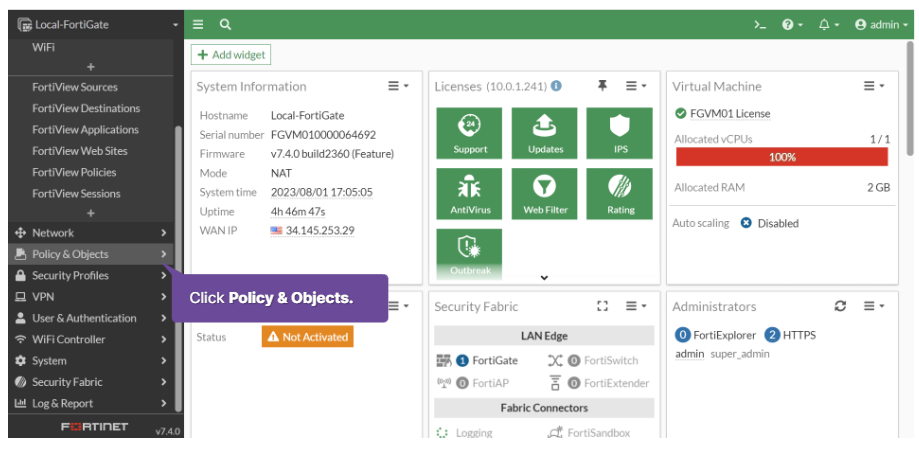

D. 방화벽 정책에 인증 추가

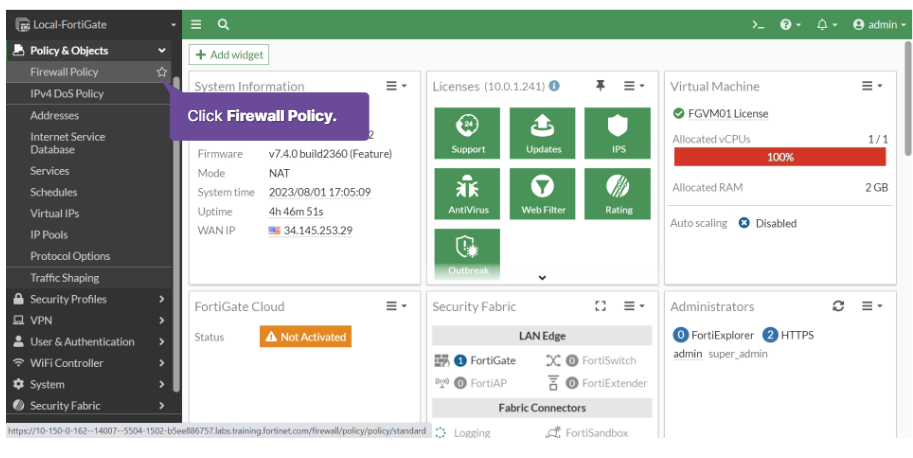

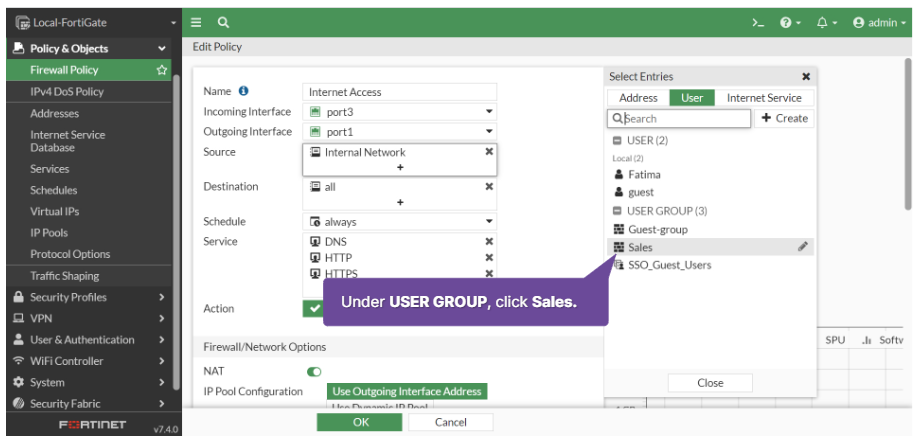

Policy & Objects 메뉴의 하위 메뉴인 Firewall Policy 메뉴를 클릭합니다.

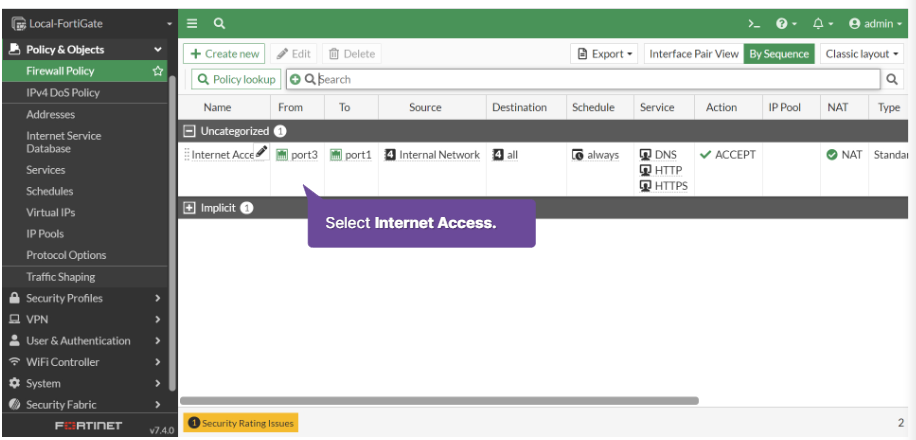

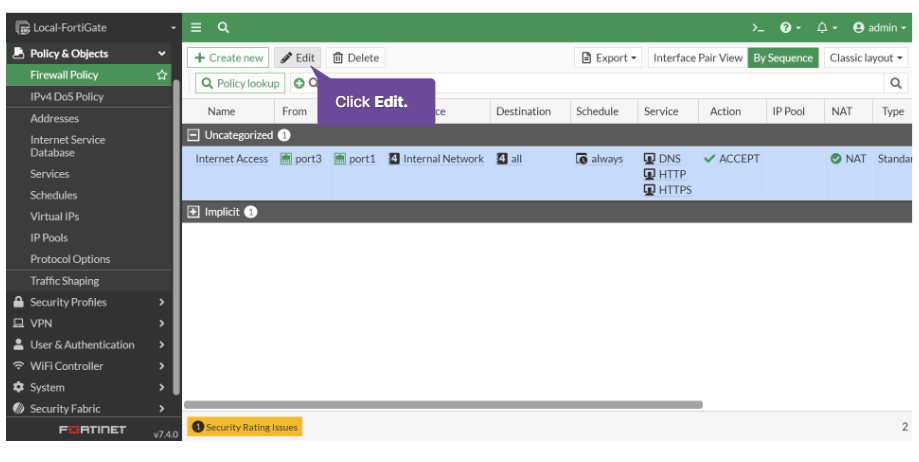

정책 생성 과정에서 만든 Internet Access 정책이 있네요. 선택 후 편집 버튼을 클릭합니다.

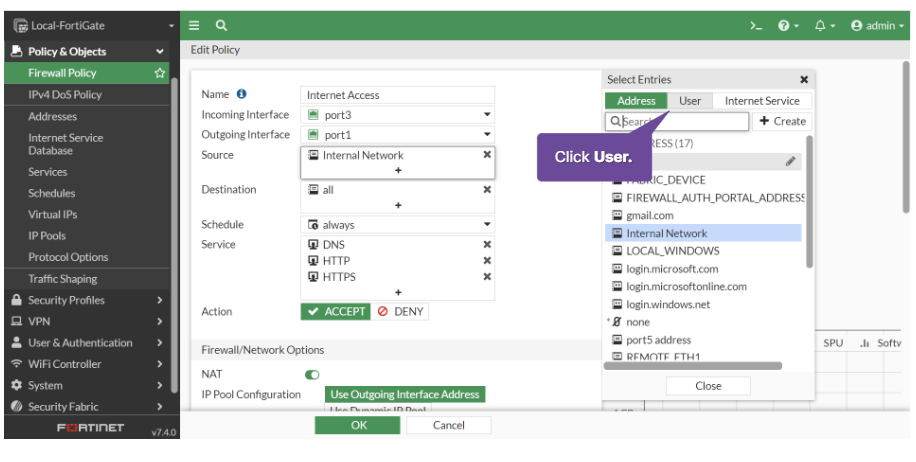

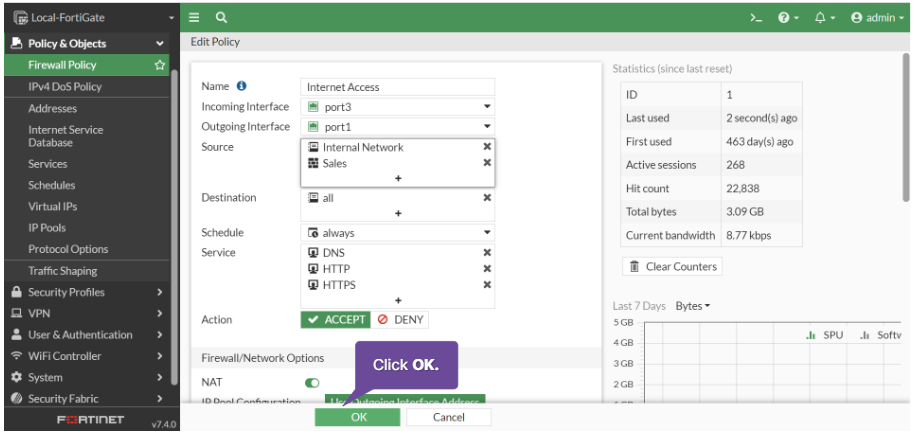

소스에 우리가 만든 유저 그룹을 추가 해보도록 합니다. User 탭을 누르면 C 과정에서 생성한 세일즈 그룹이 있습니다. 클릭하여 출발지에 추가해주도록 합니다. 문제없이 추가 하였다면 OK 버튼을 누른 뒤 마무리 합니다.

E. 방화벽 인증 검증 및 모니터링

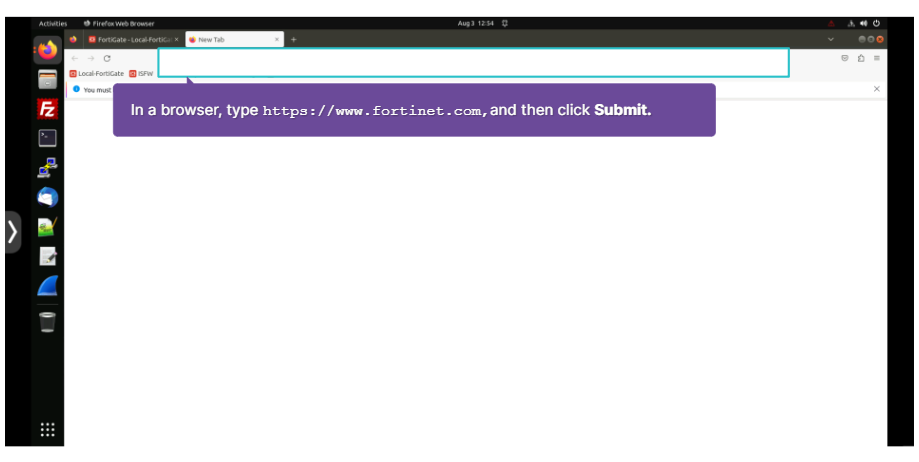

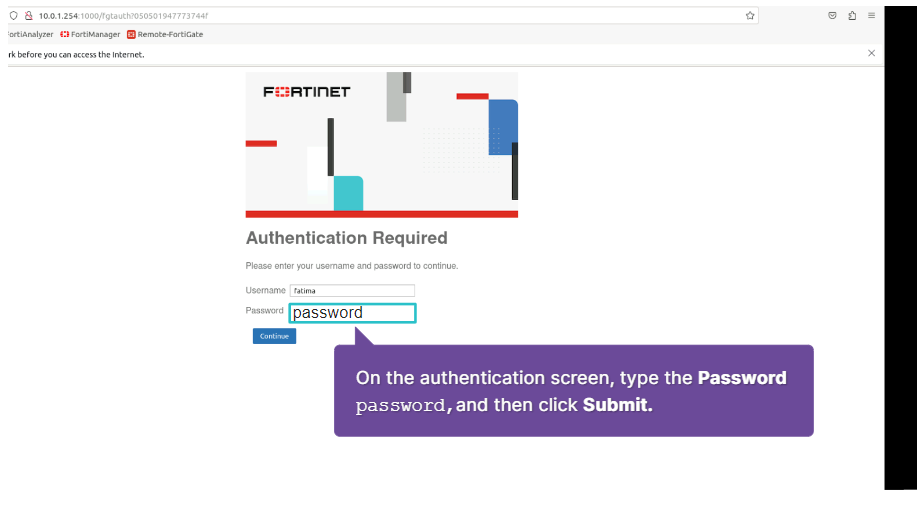

인증 검증 및 모니터링을 위해 트래픽을 발생 시켜 봅니다.

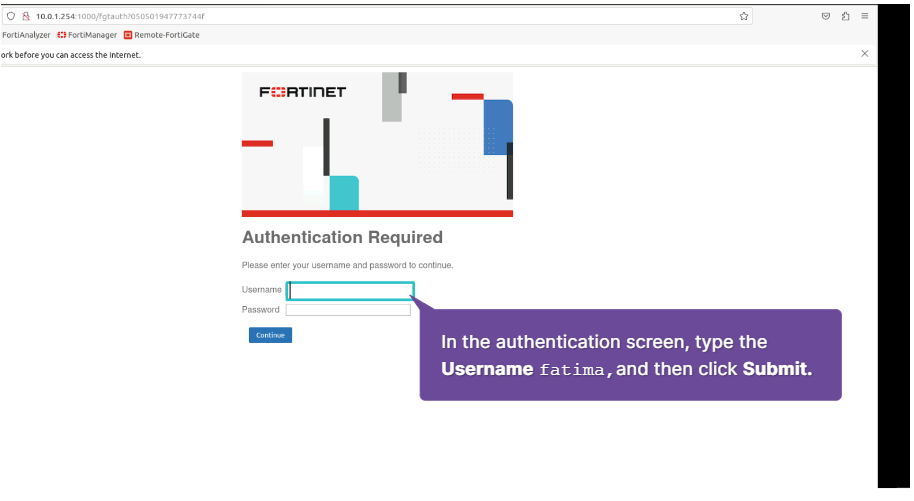

생성한 인증 정보를 알맞게 기입한 후 로그인을 진행합니다.

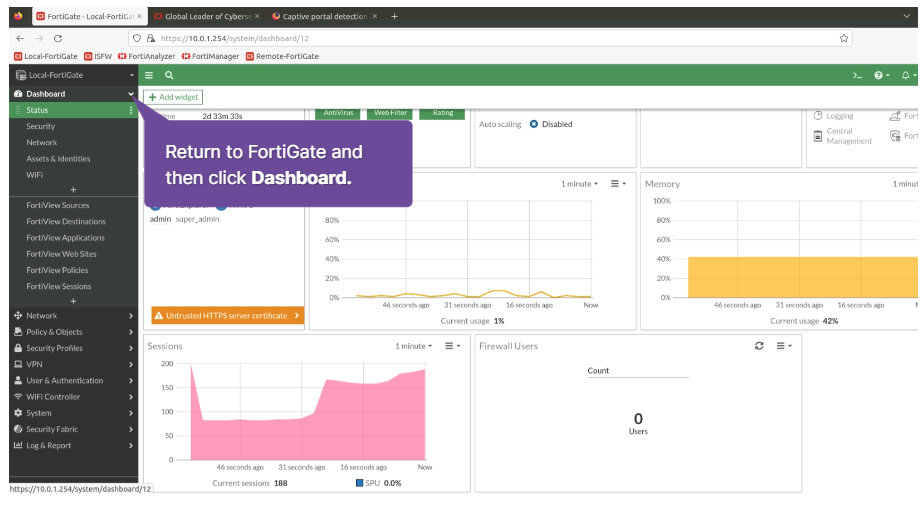

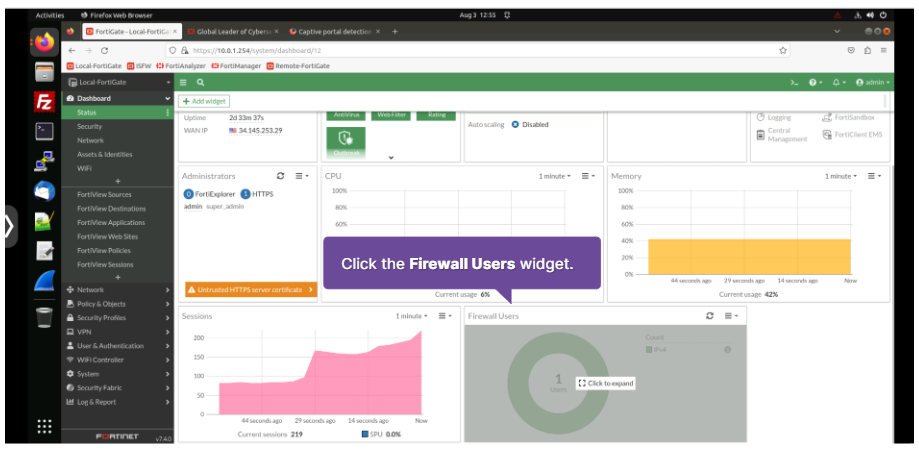

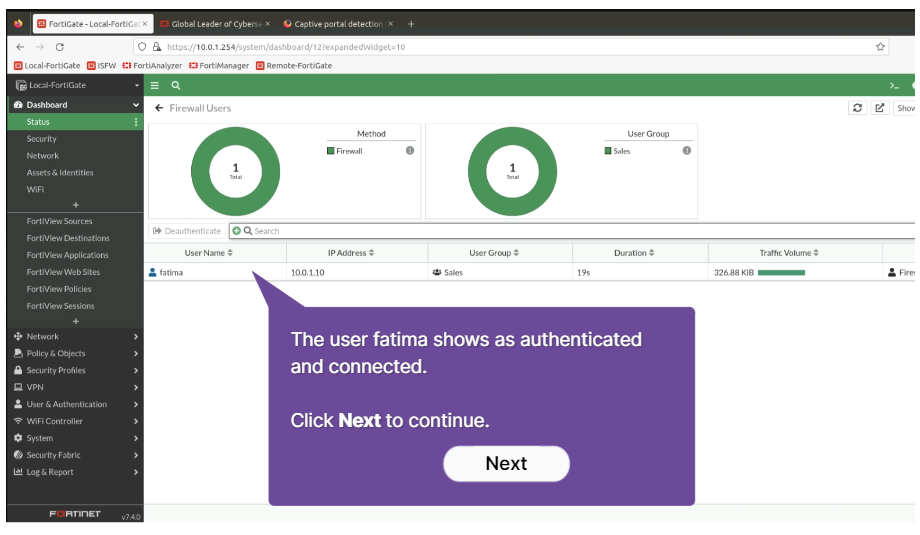

Dashboard의 하위 메뉴인 Firewall User를 클릭하면 정책에 추가한 유저에 대한 정보를 얻을 수 있습니다.

[FCA] FortiGate 7.4 Operator Exam - Question & Answer

[FCA] FortiGate 7.4 Operator Exam - Question & Answer

Q. In addition to central processing unit (CPU) and memory usage, what are two other key performance parameters you should monitor on FortiGate? (Choose two.) Select one or more: - Number of days for licenses to expire -

infoofit.tistory.com

[FCA] FortiGate 7.4 Operator Lesson 05: Inspect SSL Traffic - SSL 트래픽 검사

[FCA] FortiGate 7.4 Operator Lesson 05: Inspect SSL Traffic - SSL 트래픽 검사

A. SSL 트래픽 검사 개요1. SSL 트래픽 검사가 필요한 이유HTTPS는 웹 트래픽에 암호화를 적용하여 보호 기능을 제공합니다. 그러나 공격자가 암호화된 트래픽을 사용하여 네트워크의 일반적인 방어

infoofit.tistory.com