A. 방화벽 정책

1. 개요

방화벽 정책은 네트워크의 트래픽이 FortiGate에서 허용되는지 여부와 허용되는 경우 FortiGate가 이를 처리하는 방법을 제어하는 데 사용하는 규칙 집합입니다.

2. 작동 방식

방화벽 정책은 일치하는 트래픽과 트래픽이 일치할 때 FortiGate가 수행하는 작업을 정의합니다. 각 정책에는 다음 개체를 사용하여 정의할 수 있는 일치 기준이 있습니다.

- 들어오고 나가는 인터페이스

- 출발지 주소

- 목적지 주소

- 서비스 포트

- 일정

5가지의 요소를 확인 후 트래픽이 방화벽 정책과 일치하면 FortiGate는 해당 방화벽 정책에 구성된 작업을 적용합니다.작업이 DENY 로 설정 되면 FortiGate는 세션을 삭제합니다. 작업이 ACCEPT으로 설정되면 세션을 수락합니다.

방화벽 정책의 소스 필드 는 IP 서브넷 또는 사용자라는 두 가지 기준과 일치할 수 있습니다. 대상 필드 는 IP 서브넷 또는 인터넷 서비스라는 두 가지 기준과 일치할 수 있습니다. IP 서브넷을 소스 또는 대상으로 사용하려면 먼저 해당 서브넷에 해당하는 방화벽 주소를 생성해야 합니다. 내부 사용자의 인터넷 액세스를 허용하는 정책을 만들려면 내부 네트워크의 IP 서브넷과 일치하는 방화벽 주소를 구성하고 이를 방화벽 정책의 소스로 사용해야 합니다.

웹 서버와 같은 특정 장치의 IP 주소에 대한 방화벽 주소를 생성할 수도 있습니다. 서버에 대한 액세스를 허용하려는 방화벽 정책의 대상으로 이 주소를 사용 합니다.

기본 ALL 옵션은 소스 및 대상 IP 주소 모두에 사용할 수 있습니다. 이 옵션은 가능한 모든 IP 주소와 일치합니다. 원본 사용자를 설정하려면 방화벽 인증을 구성한 다음 특정 사용자 또는 사용자를 선택합니다.

인터넷 서비스를 대상으로 사용하려면 ISDB(인터넷 서비스 데이터베이스)에서 적절한 서비스를 선택합니다. ISDB는 페이스북, 유튜브 등 일반적으로 사용되는 웹 서비스 제공업체의 IP 서브넷이 포함된 목록입니다.

FortiGate 정책 테이블에는 모든 방화벽 정책이 포함되어 있습니다. 트래픽을 일치시키면 FortiGate는 정책 테이블을 위에서 아래로 확인하고 일치하는 첫 번째 정책을 사용하여 트래픽을 처리합니다. 일치하는 항목이 없으면 FortiGate는 표 하단에 있는 기본 암시적 거부 방화벽 정책을 적용하여 트래픽을 삭제합니다.

첫 번째 일치 항목이 사용되므로 가장 구체적인 정책을 테이블 상단에 배치하고 보다 일반적인 정책을 테이블 하단에 배치하는 것이 가장 좋습니다. 이렇게 하면 FortiGate가 트래픽에 올바른 정책을 적용할 수 있습니다.

3. 검사 방식

트래픽을 수락한 후 FortiGate는 방화벽 정책 구성에 따라 해당 트래픽에 다른 기능과 설정을 적용할 수 있습니다. 여기에는 바이러스 백신, 애플리케이션 제어, 웹 필터링 등의 보안 검색이 포함될 수 있습니다.예를 들어 FortiGate가 트래픽에 바이러스가 포함되어 있음을 발견하면 검색을 통해 트래픽을 차단할 수 있습니다. FortiGate는 또한 방화벽 정책 설정에 따라 네트워크 주소 변환을 적용하고 트래픽을 기록합니다.

방화벽 정책을 구성할 때 흐름 기반 검사 모드와 프록시 기반 검사 모드라는 두 가지 검사 모드 중에서 선택해야 합니다.

3-1. 흐름 기반 검사 모드

흐름 기반 검사 모드는 버퍼링 없이 FortiGate를 통과하는 파일을 검사합니다. 각 패킷이 도착하면 전체 파일이나 웹 페이지를 기다리지 않고 처리 및 전달됩니다. FortiGate는 원본을 변경하지 않습니다. 즉, 안전 검색 시행과 같이 콘텐츠를 수정하는 기능은 이 모드에서 지원되지 않습니다.

3-2. 프록시 기반 검사 모드

프록시 기반 검사 모드에서 FortiGate는 트래픽을 버퍼링하고 조치를 결정하기 전에 트래픽을 전체적으로 검사합니다. FortiGate는 데이터를 전체적으로 검사하기 때문에 흐름 기반 검사를 사용할 때보다 더 많은 데이터 지점을 검사할 수 있지만 이 모드를 사용하면 전체 전송 속도에 지연 시간이 추가됩니다. 프록시 기반 검사는 흐름 기반 검사보다 더 철저하여 오탐지와 부정적인 결과가 더 적습니다.

B. 방화벽 IP 주소 생성

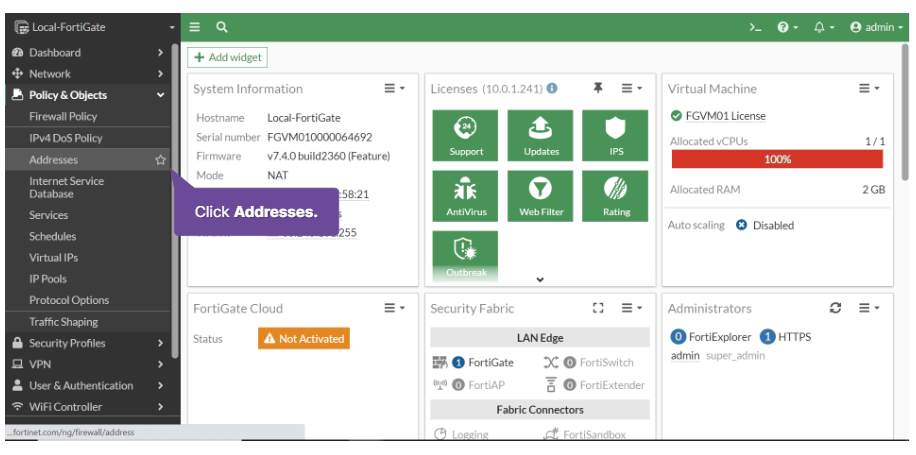

GUI 에서 Policy & Objects 메뉴를 눌러 하위 메뉴인 Addresses에 접근합니다.

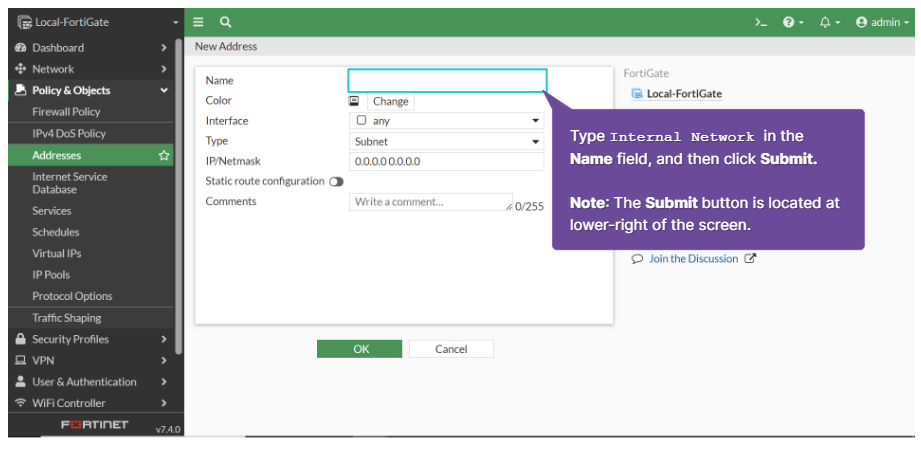

새로운 IP 주소를 생성하기 위해 Create New 버튼을 클릭합니다. IP 주소를 하나씩 개별로 만들거나 IP 주소 그룹을 만들 수 있는데 지금은 하나만 만들 예정이니 Address 메뉴를 클릭합니다.

해당 IP 주소가 무엇을 위해 만들어 졌는지 이름을 지정하도록 합니다. 저는 보통 "이름_주소/비트" 형식으로 만드는데 강의에선 아니네요.

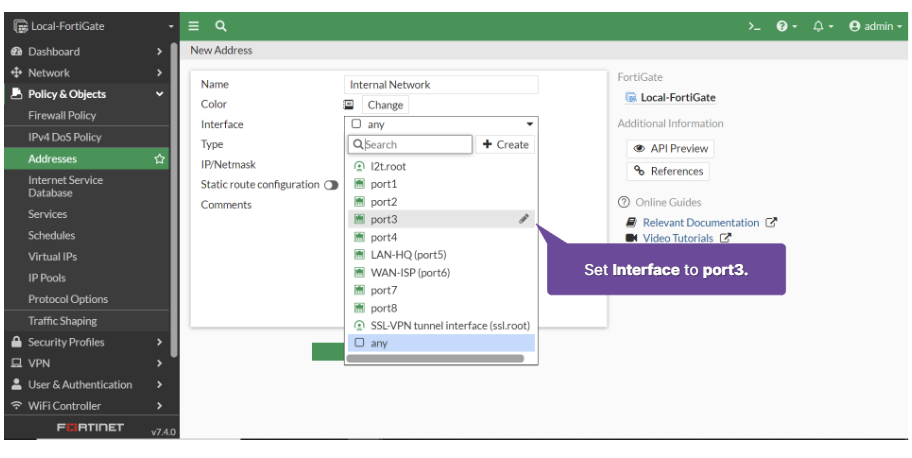

해당 주소가 쓰일 포트를 선택합니다. Any로 둘 경우 모든 포트에서 사용 가능하며 특정 포트에 할당하면 그 포트가 아니면 쓸 수 없습니다.

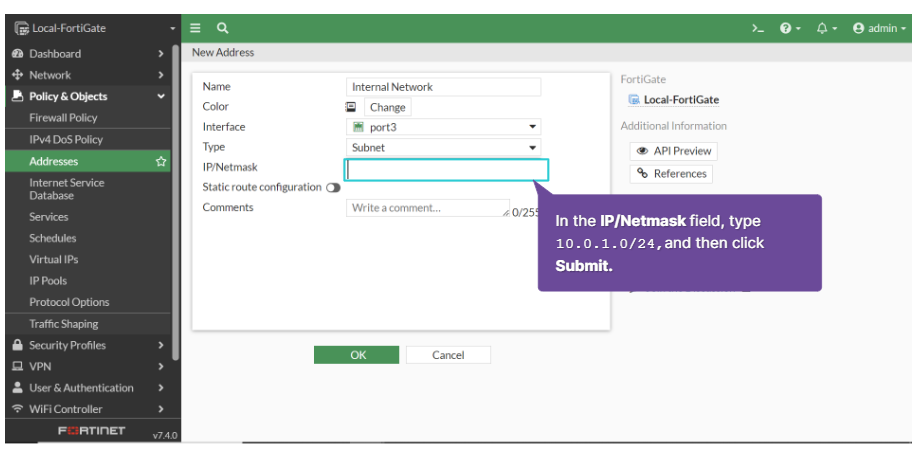

할당할 IP 주소와 비트를 입력 후 OK 버튼을 눌러 생성을 합니다.

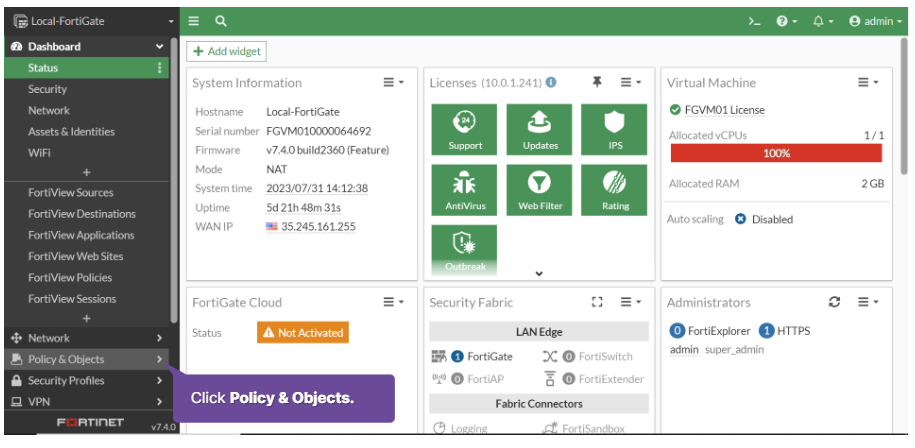

C. 방화벽 정책 구성

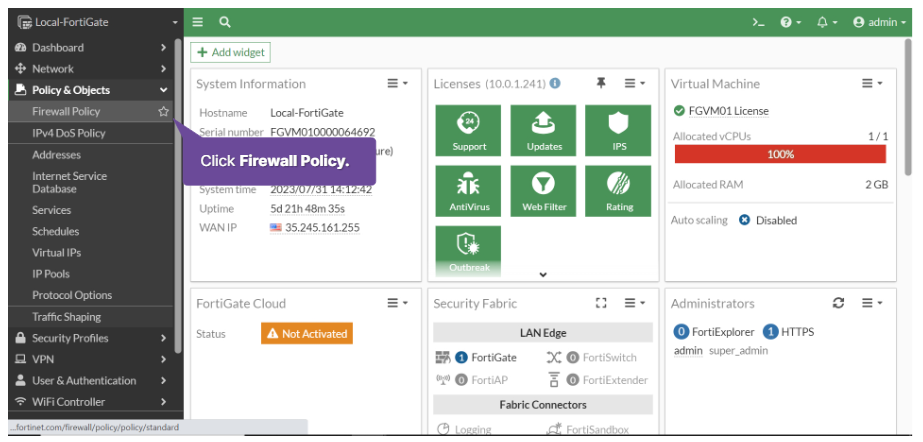

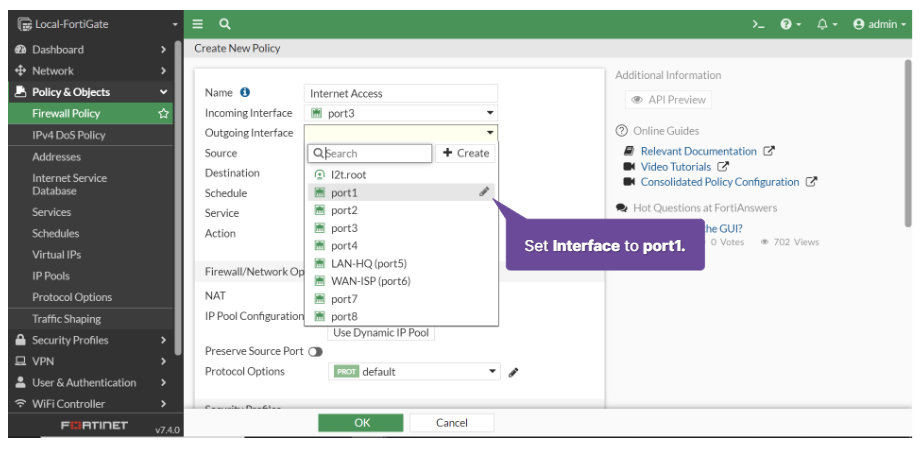

IP 주소를 생성 후 다시 Policy&Objects의 다른 하위 메뉴인 Firewall Policy를 선택합니다.

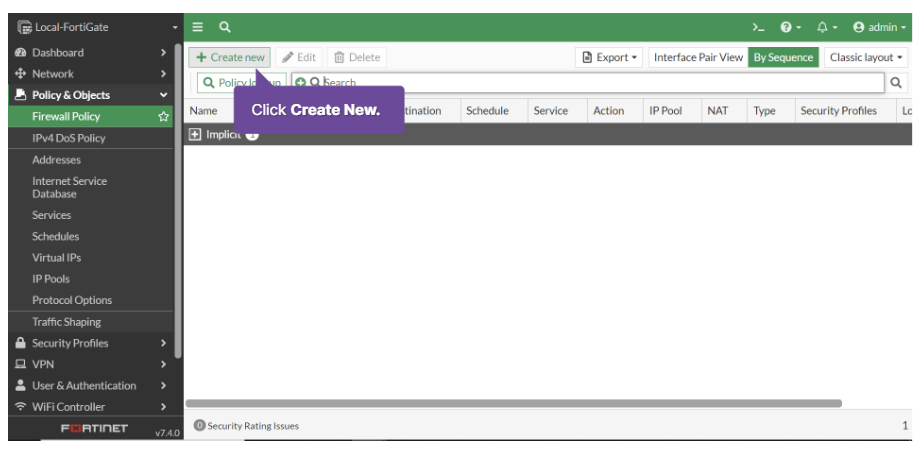

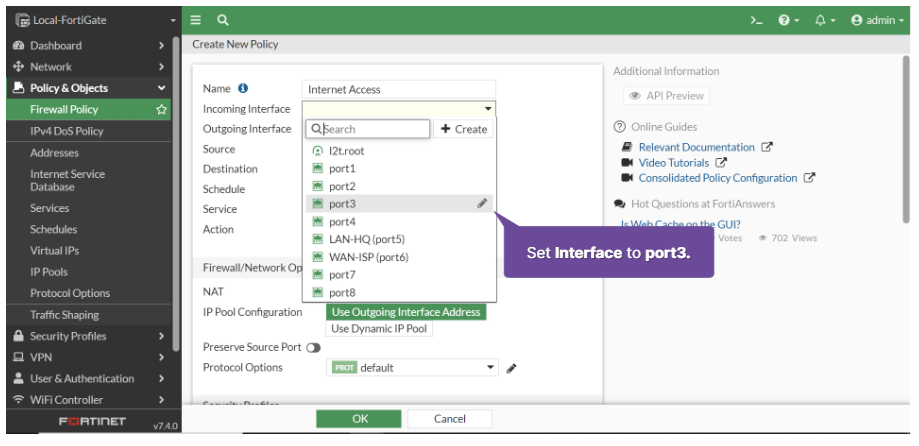

Create New 버튼을 클릭하면 상기와 같은 사진 속 구성창을 보게 되는데 먼저 해당 정책의 이름을 지정해 주도록 합니다.

내부로 들어올 인터페이스, 밖으로 나갈 인터페이스를 선택해주도록 합니다.

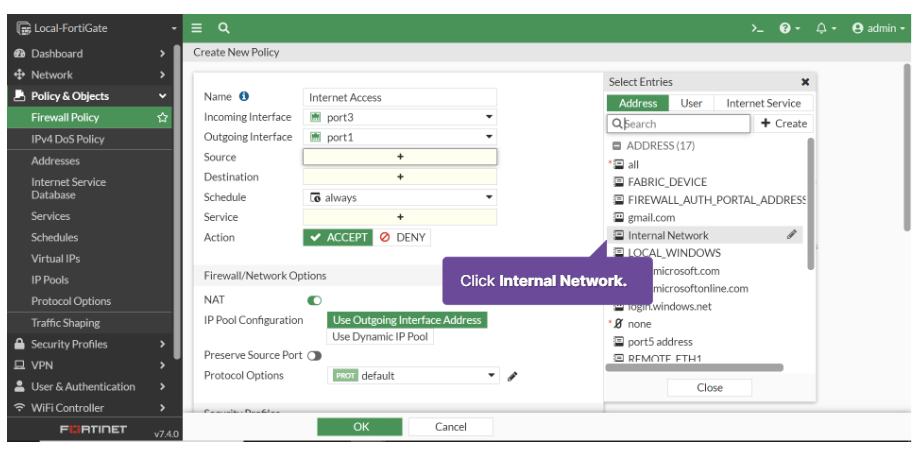

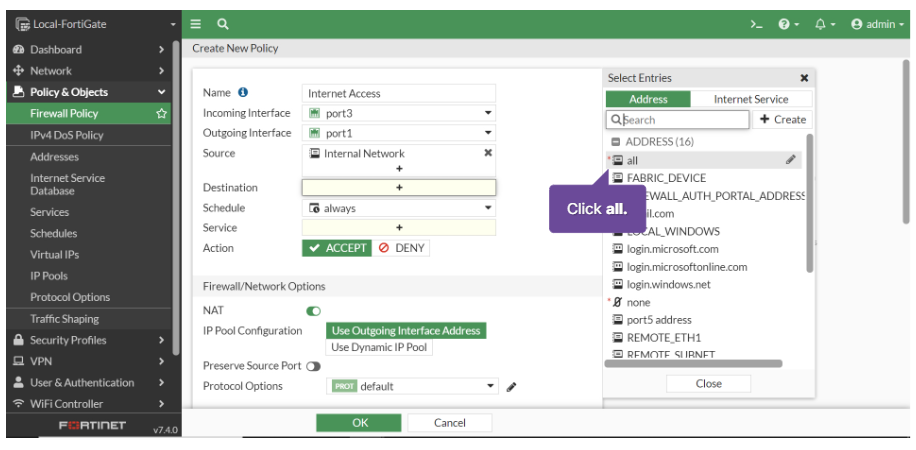

출발지 IP 주소와 목적지 IP 주소를 선택합니다.

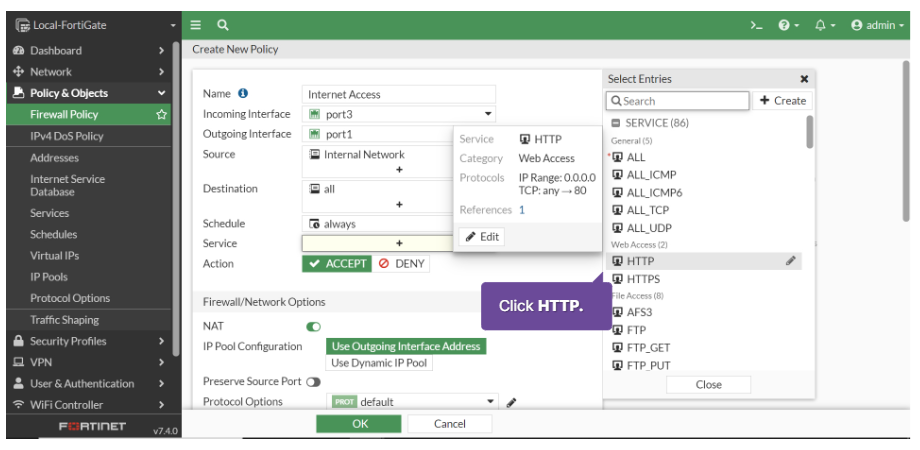

서비스 포트를 설정 합니다.

로그 수집 옵션을 선택합니다. 후에 OK 버튼을 클릭하면 정책이 생성 됩니다.

D. 방화벽 정책 구성 검증

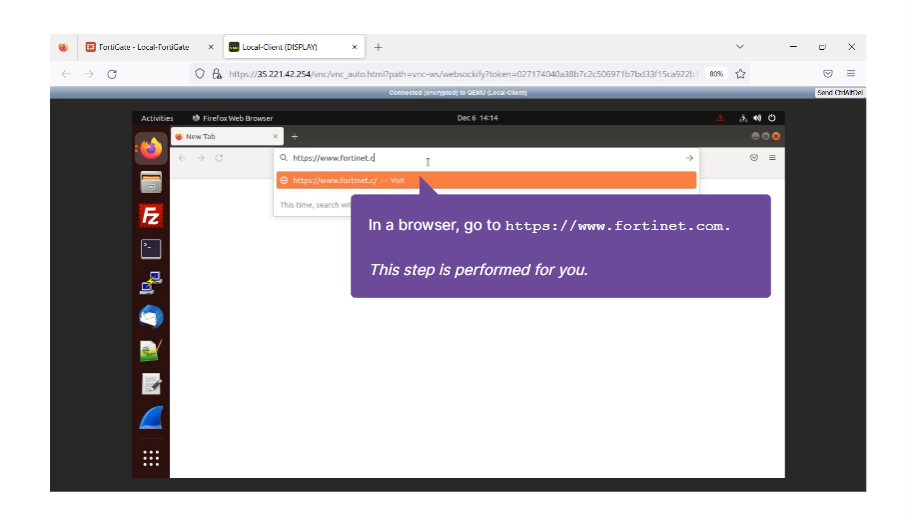

만든 방화벽 정책을 통해 인터넷 통신이 잘 되는지 확인해보도록 합니다. 먼저 인터넷 브라우저에 아무런 주소를 입력해 접근합니다.

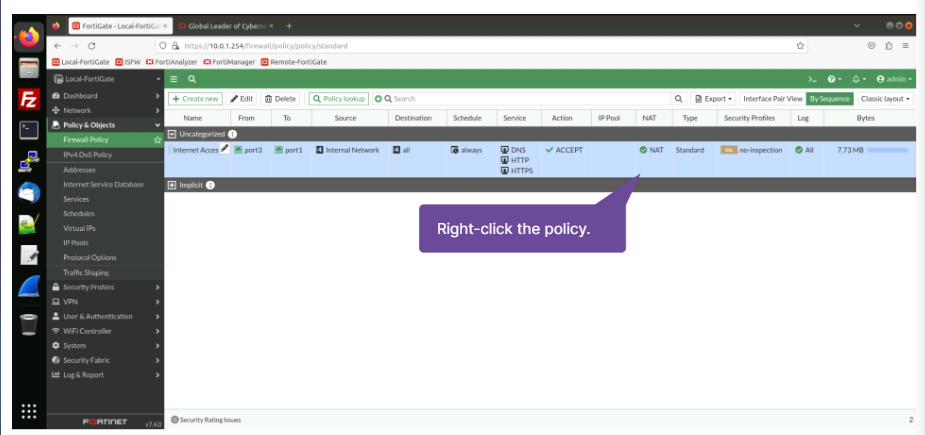

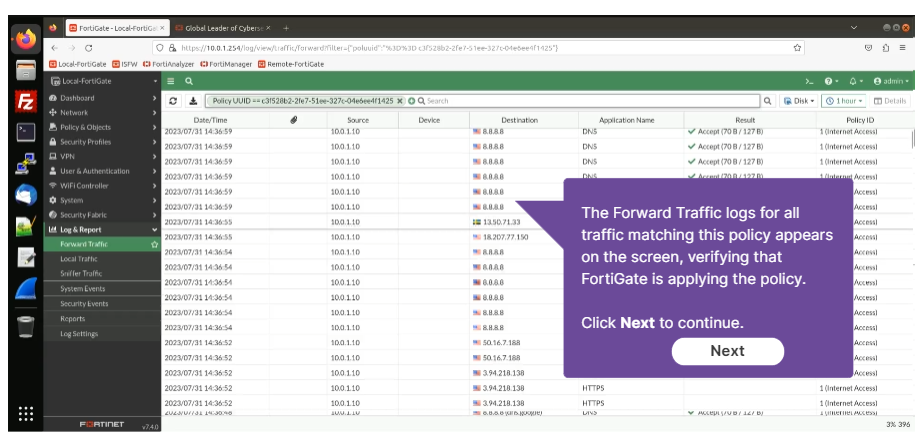

인터넷 브라우저를 통해 특정 사이트에 접근을 하였으면 방화벽 정책을 통해 트래픽이 허용 된거겠죠? 그럼 당연히 해당 정책에 사용 로그가 남을 겁니다. 위와 같이 말이죠.

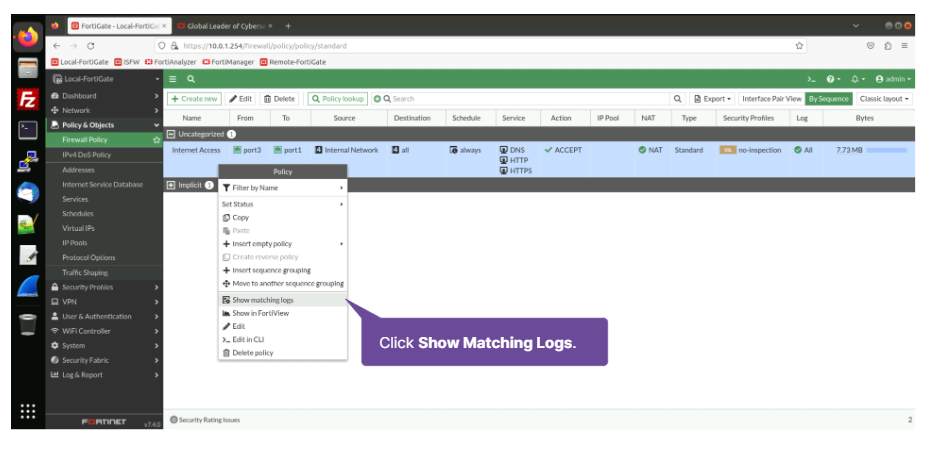

해당 정책의 오른쪽 마우스를 클릭 후 Show Macthing Logs 버튼을 클릭하면 해당 정책을 통해 흐른 트래픽 로그를 볼 수 있습니다.

[FCA] FortiGate 7.4 Operator Exam - Question & Answer

[FCA] FortiGate 7.4 Operator Exam - Question & Answer

Q. In addition to central processing unit (CPU) and memory usage, what are two other key performance parameters you should monitor on FortiGate? (Choose two.) Select one or more: - Number of days for licenses to expire -

infoofit.tistory.com

[FCA] FortiGate 7.4 Operator Lesson 04: Authenticating Network Users - 네트워크 사용자 인증

[FCA] FortiGate 7.4 Operator Lesson 04: Authenticating Network Users - 네트워크 사용자 인증

A. 인증 개요1. 인증이 필요한 이유방화벽 인증을 위해서는 사용자가 네트워크에 액세스 하기 전에 FortiGate에 대한 신원을 확인해야 합니다. 인증하려면 사용자는 사용자 이름 및 비밀번호와 같

infoofit.tistory.com