1. Fortigate 패스워드 초기화 및 공장 초기화 방법

패스워드 초기화 - bcpb+초기화하려는 장비의 시리얼 번호 입력

(예시)

Serial number: FGT60C3G101234

username: maintainer

Password: bcpbFGT60C3G101234

# 패스워드 초기화 Config

- Vdom이 비활성화된 장비

config system admin

edit admin

set password <psswrd>

end

- Vdom이 활성화된 장비 Config

config global

config system admin

edit admin

set password <psswrd>

end

- 공장 초기화 Config

exec factoryreset

2. Fortilink

- Fortilink 삭제방법

# config system interface

edit "fortilink"

set vdom "root"

set fortilink disable

end

!

- Fortilink 수정 시

# config system interface

edit "fortilink"

set vdom "root"

set fortilink enable <<<<<disable

set ip x.x.x.x x.x.x.x

set allowaccess ping fabric

set type hard-switch

set snmp-index 7

next

3. L2모드 변경

config system settings

set opmode transparent

set manageip 192.168.1.99

set gateway 192.168.1.254

end

4. Session helper

FTP나 DB처럼 명령포트와 실제 트래픽 포트가 다를 경우 미리 지정해줘야 함

FTP나 DB는 미리 지정되어 있음

- sts settings mode 변경 및 SIP disable

#config sys settings

set default-voip-alg-mode kernel

set sip-helper disable

set sip-nat-trace disable

end

- sys session-helper SIP삭제

#config sys session-helper

del 2 , del 13 // show로 확인 후 h232삭제, SIP삭제

end

- voip profile 디폴트 SIP상태 disable

#config voip profile

edit default

config sip

set status disable

end

- Session clear

# diagnose sys session clear

* Session clear해도 안될 시 장비 재부팅

5. HA slave장비 cli접속

master장비에서

execute ha manage 1/0 <admin-username>

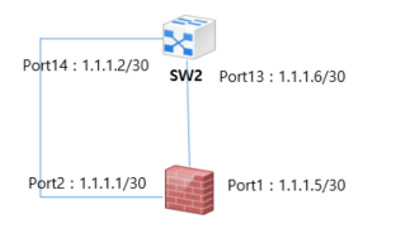

6. LLCF

1) LLCF설정

- CLI 환경에서 인터페이스에 LLCF 설정

# config vdom

(vdom) # edit root

(root) # config system interface

(interface) # edit port1

(port1) # set fail-detect enable (인터페이스 실패 탐지 옵션 활성화)

(port1) # set fail-detect-option link-down (Link-Down인터페이스 장애 감지 설정)

(port1) # set fail-alert-method link-down (링크 실패를 Link-Down으로 경고)

(port1) # set fail-alert-interfaces port2 (링크 실패 경고가 전송되는 인터페이스 지정)

-반대 구성도 필수로 해야 함

(interface) # edit port2

(port2) # set fail-detect enable

(port2) # set fail-detect-option link-down

(port2) # set fail-alert-method link-down

(port2) # set fail-alert-interfaces port1

2) LLCF 상태 확인

- Port1이 Link Down이 되면 Port2도 자동으로 Link Down이 되는지 확인

-반대의 경우도 LLCF 작동 확인

3) Link Down시 LLCF 작동 확인

두 개의 Link가 살아있는 상태

- FortiGate와 연결이 된 Switch Port를 Down 시키겠습니다.

다시 Link를 살리겠습니다.

- Port1이 Link Down 되었을 경우 Port2도 Down이 된 것을 확인

- Port2가 Link Down 되었을 때에도 Port1이 Down이 되어 반대의 경우에도 LLCF가 정상적으로 작동이 되는 것을 확인

7. Qos, security 설정

security 추가 설정 방법

QOS (traffic shaper)

policy - traffic shaper 정책에서 생성 후

traffic shaper 정책에 적용

8. VPN

ㅇ VPN 맺을 때 상대가 DHCP로 외부IP를 사용하는경우

: Dialup User모드를 사용

ㅇ VPN맺을때 외부 Ip를 DHCP를 쓰는 지점이 있을 때 VPN 안 맺어지는 경우

: peer ID, local ID값 설정해야 함

기타 사항

1. 포티 포워딩 트래픽에서 ip connection error 또는 dns error는 아래의 이유와 같다.

(통신 이상이 없어도 이렇게 뜨는 경우가 있음)

-> FortiGate 또는 호스트에서 연결 불량, 트래픽 정체 또는 높은 메모리 및 CPU 활용률로 인해 패킷 손실이 발생할 수 있다.

2. fortiview에서 대역폭값이 fortigate를 통과하는 값과 정확히 일치하지 않는다.

fortiview는 CPU를 통과하는 트래픽만 반영하기 때문이다.

이문제는 ipv4정책에서 오프로드 기능을 사용하지 않도록 하여 해결할 수 있다.

config firewall policy

edit <policy_id>

set auto-asic-offload disable

next

end

[PMP] 스크럼 가이드 - 정의와 목적, 핵심 요소, 특징, 타 방법론과 차이점 ( 2020 가이드 첨부 )

[PMP] 스크럼 가이드 - 정의와 목적, 핵심 요소, 특징, 타 방법론과 차이점 ( 2020 가이드 첨부 )

스크럼 가이드 스크럼 가이드는 애자일 프로젝트 관리 프레임워크인 스크럼의 핵심 원칙과 실천 방법을 설명하는 공식 문서입니다.이 가이드는 스크럼의 창시자인 켄 슈와버와 제프 서덜랜드

infoofit.tistory.com

[용어/개념] 생성형 AI 사이트 정리 (추가 업데이트 2024.11)

[용어/개념] 생성형 AI 사이트 정리 (추가 업데이트 2024.11)

1. ChatGPT 4- 많은 사람들이 알고 있는 멀티모델 AI로써, 대체 불가능- 하지만 뾰족한 결과물이 나오지 않음 (월 20달러, 부가세별도)- https://chatgpt.com/ - https://openai.com/ 홈페이지 등에 API를 붙여서 AP

infoofit.tistory.com

[PMP] 선후행도형법 - PDM (Precedence Diagramming method), AON(Activity on Node)

[PMP] 선후행도형법 - PDM (Precedence Diagramming method), AON(Activity on Node)

A. 선후행 도형법 프로젝트를 수행하는 데 있어 활동 간 연관관계 및 순서를 정의하는 방법 중 하나인 Precedence Diagramming Mehod(PDM) 선후행 도형법에 대해 살짝 알아보고자 합니다.The Precedence Diagr

infoofit.tistory.com