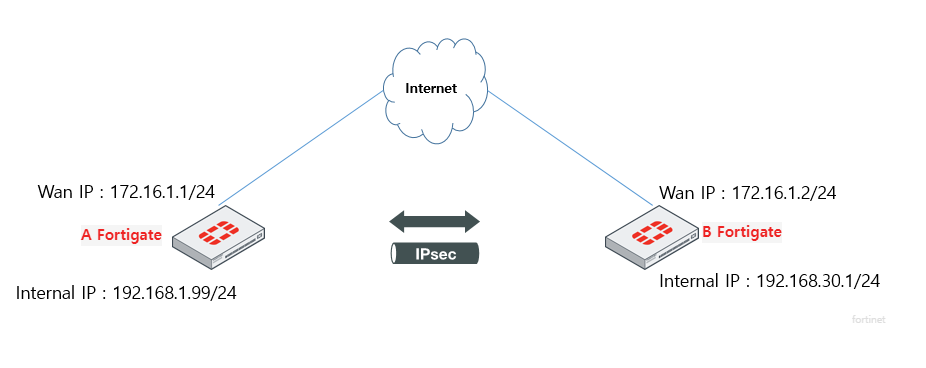

A. Fortigate site to site IPsec VPN 설정방법

Fortigate site to site IPsec VPN 간단한 구성도

- A, B Fortigate 간 VPN 연결

- A Fortigate Internal IP 대역의 Host에서 B Fortigate Interal IP로 통신 시도

- A Fortigate에서 VPN Tunnel을 통해 트래픽이 전달되는지 sniffer

먼저 Fortigate GUI 접속 후 VPN > IPsec Tunnels

IPsec Tunnel 생성

여러 가지 생성 방법이 있는데 저는 Custom으로 진행했습니다.

site to site로 설정하면 wizard 방식으로 진행돼서 주소, 라우팅, 정책, Phase1,2가 자동으로 생성됩니다.

편하기는 하지만 Custom으로 만들면서 설정 부분을 익히거나 추후 수정할 때도 더 도움 된다고 생각합니다.

VPN Name은 Test-VPN

먼저 Phase1부터

- Phase1는 A,B Fortigate 간 인증 암호화 방식 등 보안 관련

- Phase2는 Tunnel로 통신할 data 보안 관련

Static IP Address 선택 후 상대방 Wan IP 입력 Interface는 자신의 Wan Interface를 선택해 줍니다.

다음 NAT Traversal과 DPD 설정

- DPD는 상대방이 살아 있는지 감지

위의 설정의 경우 DPD 트래픽을 20초마다 한 번씩 세 번 시도, 응답이 없을 시 터널 다운

- NAT Traversal은 A, B Fortigate 사이에 NAT 장비가 있을 시 활성화 외 Pre-shared Key, Mode, 암호화 알고리즘 설정 등 상대방 설정과 맞춰줘야 합니다.

Phase2

- Local Address에는 A Fortigate Internal IP 대역

- Remote Address에는 B Fortigate Internal IP대역을 입력해 준다.

- VPN 설정완료 확인 후 VPN 정책설정

- Policy & Objects > Firewall Policy 정책 생성

정책 이름설정

- Incoming Interface : VPN Interface(Test-VPN)

- Outgoing Interface : Internal

- Source 및 Destnation에는 각각 Internal IP 대역 설정

일반적으로 IPsec VPN 통신 시 NAT는 필요 없으니 비활성화

- Security Profiles은 필요시 설정

- Logging Options의 경우 Security는 보안기능에 탐지된 트래픽만 log를 남김

- All Sessions은 모든 트래픽을 log로 남김

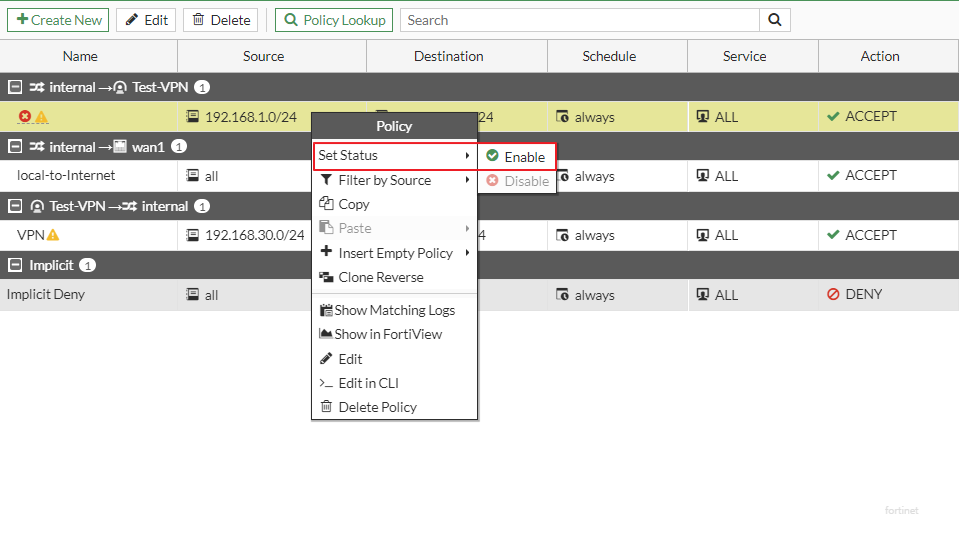

- 정책 설정 완료 후 해당 정책을 우클릭하여 Clone Reverse를 해주고 다시 우클릭하여 Paste 해줍니다.

복붙이기는 하지만 Interface와 Source, Destination도 바뀌기 때문에 역방향 정책도 쉽게 만들 수 있습니다.

그리고 비활성화 상태로 Paste 되기 때문에 활성화해줘야 하고요

IPsec VPN관련 정책 설정 후 라우팅 설정

- Network > Static Routes

192.168.30.0/24(B Fortigate Internal 대역)은 Test-VPN Interface로 경로 설정

여기까지 완료하면 IPsec VPN 설정은 끝입니다.

이제 통신확인!

Dashboard에 IPsec Monitor를 추가해 줍니다.

Test-VPN이라는 이름으로 만든 VPN이 빨간색 화살표로 다운표시되어 있고

Bring Up > All Phase 2 Selectors를 눌러 Tunnel Up을 시켜줍니다.

VPN 설정이 제대로 되었다면 Tunnel Up이 됩니다.

Tunnel Up이 되지 않는 경우는 VPN 설정 매치가 안 되는 부분이 제일 많습니다.!

설정 시 두 Fortigate 간의 설정을 잘 맞춰줘야 합니다.

그래도 안되면.. Debug을 통해 해결해야 합니다. 추후 포스팅

Tunnel UP 되고 나서 A Fortigate Host 192.168.1.110 > B Fortigate Internal IP 192.168.30.1로 ICMP 시도

Test-VPN을 통해 request, reply 확인

[Fortinet] Fortigate packet sniffer 하는 방법

[Fortinet] Fortigate packet sniffer 하는 방법

1. Fortigate packet sniffer 하는 방법- fortigate에서 장애처리 시 자주 사용하는 명령어 해당 명령어를 사용하여 필터를 걸어서 특정 인터페이스 또는 모든 인터페이스로 들어오는 packet을 확인할 수 있

infoofit.tistory.com

[Fortinet] Fortigate Session TTL 설정 방법

[Fortinet] Fortigate Session TTL 설정 방법

A. Fortigate Session TTL 설정 방법 Fortigate에서는 global, policy, service에 대해 session ttl 설정이 가능합니다. 1) global에서 session ttl 변경CLI > config system session-ttl 진입 default 설정은 3600초이며 위 이미지 내

infoofit.tistory.com

[금융보안] 실무자를 위한 금융권 정보보호 상시평가 업무 이해 - 정보보호 상시평가제, 정보보호 지원시스템

[금융보안] 실무자를 위한 금융권 정보보호 상시평가 업무 이해 - 정보보호 상시평가제, 정보보

A. 정보보호 상시평가제1. 개요정보보호 상시평가제란 금융회사와 신용정보 업자들이 연 1회 이상 『신용정보의 이용 및 관한 법률(이하 신용정보법)』 준수 현황을 점검하여, 그 결과를 금융보

infoofit.tistory.com