Cloud Identity Engine에 대한 SCIM 커넥터 구성

Cloud Identity Engine의 일부인 Directory Sync는 디렉터리에 연결하여 사용자 식별 및 그룹 기반 및 사용자 기반 보안 정책 시행을 위한 사용자 및 그룹 정보를 얻습니다.

Cloud Identity Engine에서 디렉터리 동기화를 위한 SCIM (크로스 도메인 ID 관리 ) 프로토콜을 구성하면 디렉터리 동기화가 디렉터리에서 수집하는 속성을 사용자 지정할 수 있습니다. 디렉터리 포털에서 속성을 추가하거나 제거하여 사용자 및 그룹 식별을 위해 Cloud Identity Engine과 공유할 속성을 사용자 지정할 수 있습니다.

SCIM 갤러리 앱은 userType 속성을 지원하지 않습니다.

Cloud Identity Engine에서 SCIM 커넥터를 사용하도록 디렉터리를 구성하려면 Cloud Identity Engine과 해당 SCIM 클라이언트 포털 모두에서 필요한 모든 단계를 완료해야 합니다. SCIM 커넥터 설정에 문제가 발생하면 Cloud Identity Engine 문제 해결 방법을 알아보세요.

1. Cloud Identity Engine 앱에서 SCIM 커넥터를 설정하고 SCIM 클라이언트에 대한 사전 배포 단계를 완료합니다.

A. SCIM 클라이언트에 대한 배포 전 단계를 완료하세요.

SCIM 커넥터에 대한 Azure Active Directory 구성

Configure Azure Active Directory

Configure Azure Active Directory Configure Azure Active Directory Learn how to configure an Azure Active Directory (Azure AD) in the Cloud Identity Engine. When you configure an Azure Active Directory (AD) in the Cloud Identity Engine, it allows the Cloud

docs.paloaltonetworks.com

SCIM 커넥터에 대한 PingFederate 구성

Configure SCIM Connector for the Cloud Identity Engine

You must also complete the required steps in the Okta Administrator Dashboard to complete the SCIM Connector configuration. For more information, refer to the documentation for the Okta Directory. The SCIM Connector for Okta directory supports the followin

docs.paloaltonetworks.com

SCIM 커넥터를 위한 Okta 디렉터리 구성

Configure Okta Directory

The Cloud Identity Engine can integrate Okta Directory information. When you configure your Okta Directory as part of the Cloud Identity Engine, the Cloud Identity Engine uses Okta Directory to collect user and group attribute information for Security poli

docs.paloaltonetworks.com

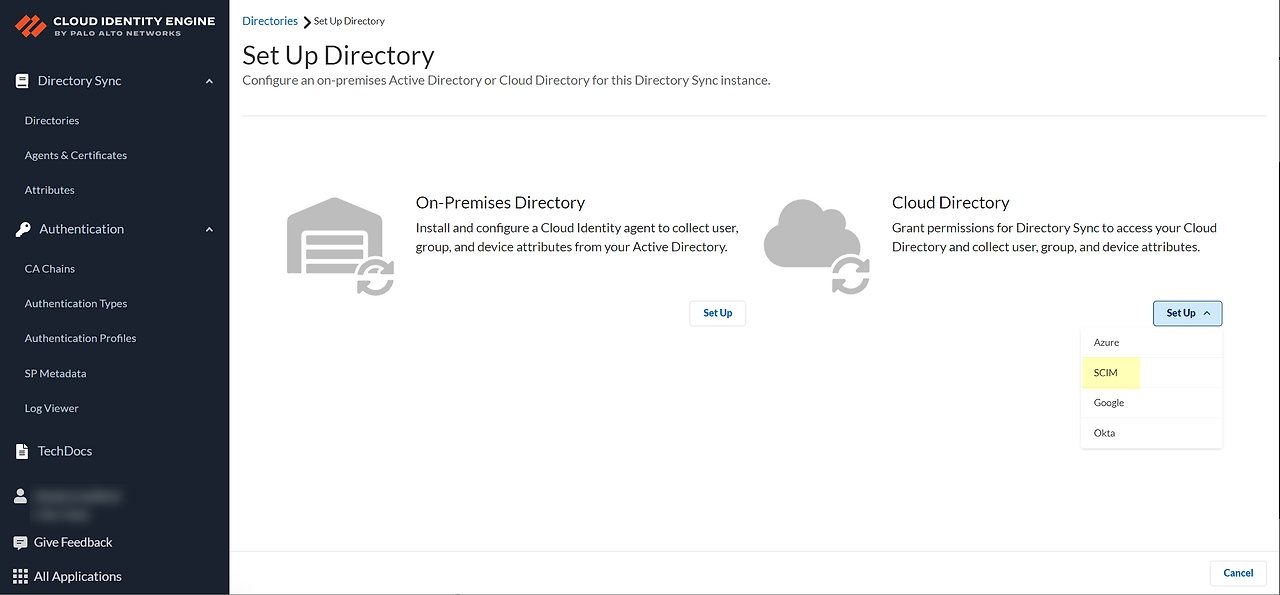

B. Cloud Identity Engine 앱에서 디렉터리 동기화 디렉터리 클라우드 디렉터리 SCIM 설정을 선택합니다.

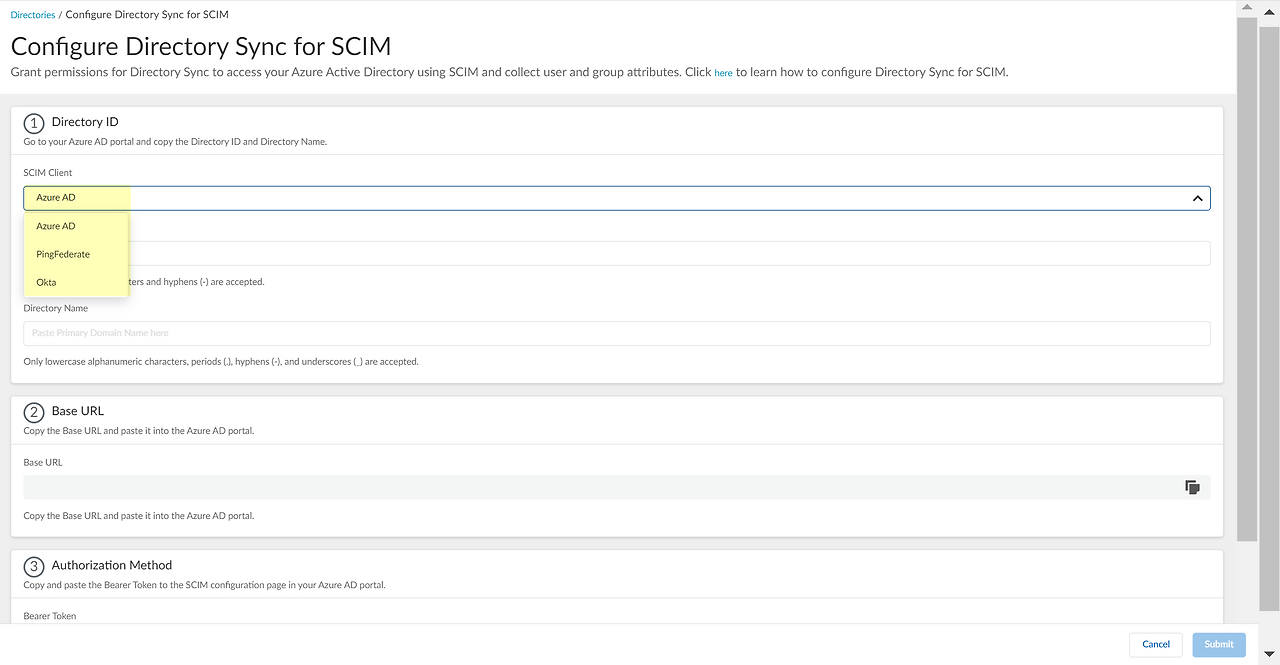

C. 사용할 SCIM 클라이언트를 선택하세요 :

- Azure AD : SCIM 커넥터를 사용하도록 Azure Active Directory를 구성합니다.

- PingFederate : SCIM 커넥터를 사용하도록 PingFederate 서버를 구성합니다.

- Okta : SCIM 커넥터를 사용하도록 Okta 디렉터리를 구성합니다.

2. SCIM 클라이언트 포털에서 Cloud Identity Engine에서 SCIM 커넥터를 구성하는 데 필요한 정보를 입력하세요.

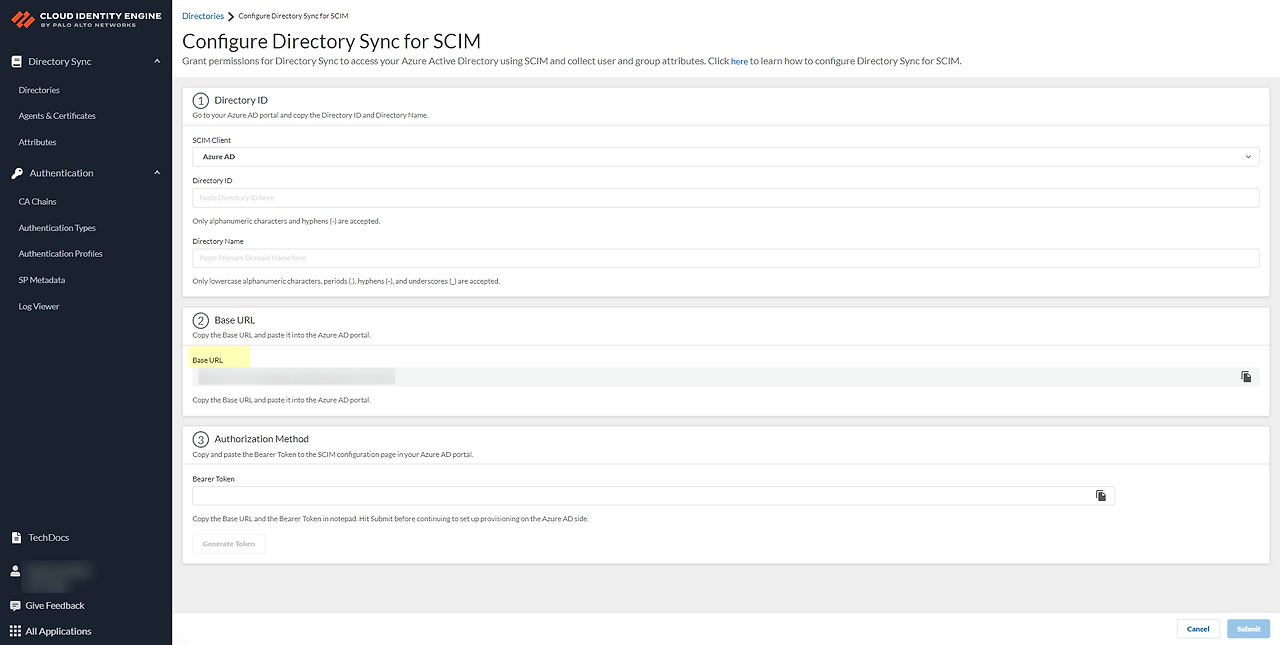

3. 디렉터리 동기화와 함께 SCIM을 사용하도록 디렉터리를 구성하려면 Cloud Identity Engine에 필요한 정보를 입력하세요.

A. 디렉터리 포털에서 복사한 디렉토리디렉터리 ID (하이픈을 포함하여 최대 40자의 영숫자)와 디렉터리 이름 (마침표, 하이픈, 밑줄을 포함하여 최대 50자의 소문자 영숫자)을 입력합니다.

Cloud Identity Engine의 디렉토리 ID의 경우 :

Azure의 경우 테넌트 ID를 사용합니다.

Ping의 경우 시스템 ID를 사용하세요.

Okta의 경우 디렉터리 이름을 사용하세요.

Cloud Identity Engine의 디렉터리 이름 :

Azure의 경우 기본 도메인을 사용하세요.

Ping의 경우 User를 사용하세요 .

Okta의 경우 Okta 도메인을 사용하세요 .

B. 기본 URL을 복사하여 안전한 곳에 저장하세요.

C. '보유자 토큰 생성'을 클릭한 다음 Cloud Identity Engine이 인증 방법에 대해 생성한 토큰을 복사하여 안전한 위치에 저장합니다.

다음 단계로 넘어가 변경 사항을 제출하기 전에, SCIM 클라이언트 디렉터리 포털에 입력하기 위해 쉽게 검색할 수 있는 위치에 토큰을 저장해야 합니다. 토큰을 생성하고 저장하기 전에 Cloud Identity Engine 앱에서 변경 사항을 제출하는 경우, Cloud Identity Engine 앱에서 새 토큰을 생성하고 디렉터리 포털에 새 토큰을 입력해야 합니다.

D. 변경 사항을 적용하려면 제출을 클릭하세요.

IdP에서 구성을 계속하기 전에 Cloud Identity Engine 앱에서 구성을 생성하려면 제출을 클릭한 다음, Cloud Identity Engine 앱으로 돌아가서 구성이 완료되기 전에 전체 디렉터리의 전체 동기화를 완료해야 합니다.

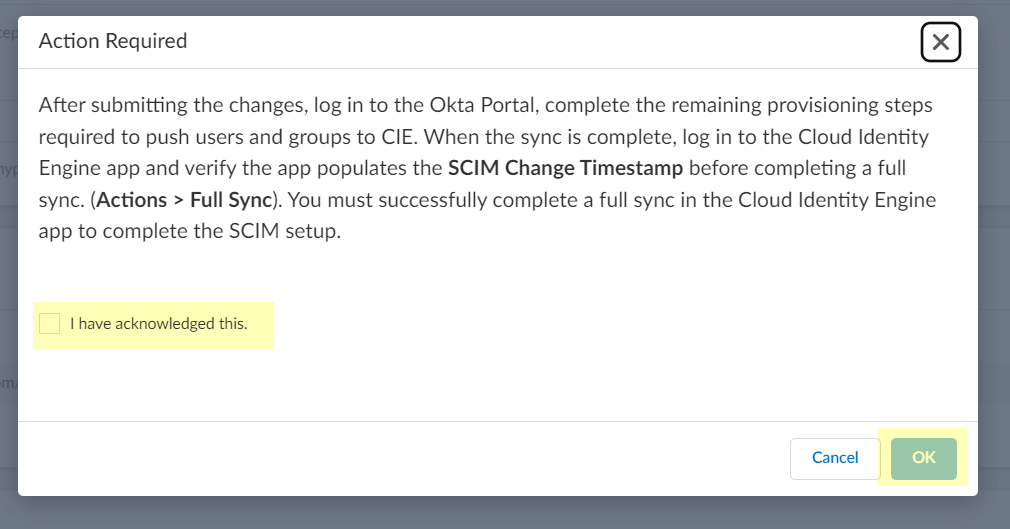

4. 확인란을 선택하고 확인을 클릭하여 사후 구성 요구 사항을 확인한 다음 SCIM 클라이언트 포털로 돌아가서 사후 구성 단계를 완료합니다.

Configure SCIM Connector for the Cloud Identity Engine

You must also complete the required steps in the Okta Administrator Dashboard to complete the SCIM Connector configuration. For more information, refer to the documentation for the Okta Directory. The SCIM Connector for Okta directory supports the followin

docs.paloaltonetworks.com

[PaloAlto] Firewall API Usage Guide (PAN-OS 및 Panorama API 사용 가이드) - API 액세스 활성화, API 키 받기, API

1. API 액세스 활성화API는 다음 유형의 관리자 및 관리자 역할을 지원합니다.동적 역할: 슈퍼유저, 슈퍼유저(읽기 전용), 장치 관리자, 장치 관리자(읽기 전용), Vsys 관리자, Vsys 관리자(읽기 전용)

infoofit.tistory.com

[PaloAlto] Firewall CLI Command - show 명령어 (HA, NAT, IPsec) Cli sheet 참조

[PaloAlto] Firewall CLI Command - show 명령어 (HA, NAT, IPsec) Cli sheet 참조

PaloAlto Firewall (PAN-OS) CLI Command 1. CLI Cheat Sheet: HAUse the following table to quickly locate commands for HA tasks. If you want to ... Use ...View all HA cluster configuration content.> show high-availability cluster allView HA cluster flap stati

infoofit.tistory.com

[PaloAlto] Firewall Timeout 종류 및 설정 방법 - Session, Authentication, Web Server

[PaloAlto] Firewall Timeout 종류 및 설정 방법 - Session, Authentication, Web Server

PaloAlto firewalls offer various timeout settings for different aspects of their operation, including session timeouts, authentication timeouts, and application-specific timeouts. These timeouts help manage firewall resources and ensure efficient network p

infoofit.tistory.com