A. 제로 트러스트 보안 모델 개요

1. 개요

- 제로 트러스트라는 개념은 2010년 포레스터리서치(Forrester Research) 사의 존 킨더버그(John Kindervag)가 최초 주장한 용어이다.

- 전통적인 경계형 기반의 네트워크 구조는 네트워크 초입에 방화벽, 침입탐지 및 차단시스템 등 보안시스템을 설치해 내외부로 발생하는 네트워크 트래픽에 대한 보안을 강화하는 방식의 모델이다.

- 하지만 최근의 공격은 APT 공격으로 이뤄짐, 퍼블릭 클라우드 사용, 원격/재택근무의 활성화로 전통적인 경계형 보안 모델은 한계점을 가진다.

- 제로 트러스트는 접속하는 대상자의 신뢰를 제로라고 보고 접속에 대해 대응하는 것이다.

2. 예시를 통한 필요한 이유

- 예를 들어 시스템 관리자가 본인의 노트북에서 서버 접속을 위해 VPN을 연결한다 하여도 시스템 관리자의 노트북 자체가 해커에게 해킹당했으면 VPN은 무용지물이 된다.

- 하지만, 제로 트러스트 구조를 가지고 있다면 접속하는 시스템 관리자의 노트북 PC의 보안성 상태를 점검하고, 접속 시에 직접 서버에 접속하는 것이 아닌 프락시 서버에 접속하게 된다.

- 또한 ID/PW 단순 인증과 OTP 또는 생체인증과 같은 MFA를 거쳐 대상 시스템의 접속 권한을 확인하고 접속 후에도 업무에 필요한 제한된 권한만 부여된다면 APT 해킹을 방지하고 차단할 수 있는 보안 메커니즘을 구축할 수 있다.

3. 제로 트러스트 표준모델의 역사

- 2010년 포레스트 리서치 사의 존 킨더버그가 최초로 주장한 제로 트러스트 보안은 네트워크 보안 관점의 모델이다.

- 따라서 현재 IT 환경에서 전체 기업 자산 보호 관점에서 바라보면 한계점이 있는 모델이다.

- 2014년 구글은 내부 직원들의 재택 및 원격 근무 확산에 따라 제로 트러스트 관점에서의 보안 체계 구성을 마련하는 Beyond Corporation 프로젝트를 시작한다.

- 해당 프로젝트는 기존의 모델보다 진보된, IT 시스템 전체에 대한 제로 트러스트 접근 전략을 구상하였고 이는 수년 동안 지속되어 NIST의 제로 트러스트 아키텍처의 표준에 영향을 주었다.

- 2020년 8월 NIST는 SP 800-207 표준 제정을 발표 이는 최초의 제로 트러스트 모델을 벗어나 전 사용자 시스템의 리스크 스코어링 과정을 거쳐 신뢰점수를 확보, 이를 기반으로 대상에 접속하는 개념을 표준화하였다.

- 2022년 1월 제로 트러스트 이행에 대한 행정 명령으로 미 연방정부 공공기관들은 2024년까지 제로 트러스트 표준을 준용해 보안 체계를 구축해야 한다. 이것은 가장 강력한 보안 패러다임 변화를 촉구한 것으로 해석할 수 있고 실제로 나라별로 제로 트러스트 보안 표준 수립과 정책 이행 계획을 만들기 시작하였다

4. 대한민국의 제로 트러스트

- 대한민국에서도 2022년 과학기술정보통신부 주관으로 제로 트러스트에 대한 기술과 정책을 연구하기 시작하였고 같은 해 10월 제로 트러스트 포럼을 별도로 출범해 관련 정책 및 산업 활성화 방안을 수립하였다.

- 2023년 07월 10일 과학기술정보통신부는 가이드라인을 과학기술정보통신부, 한국인터넷진흥원, 한국 제로 트러스트 포럼 명의로 발표하였고 이는 신보안 체계로 전환할 수 있는 계기가 되었다.

5. 정책 및 기술 현황

- 2021년 6월 CISA에서 IT 보안시스템의 제로 트러스트 수준을 평가 관리할 수 있는 "제로 트러스트 성숙도 모델(ZTMM)" 표준 가이드라인을 발표하였다. 해당 표준에는 기업자원을 5개의 기둥들과 3개의 기반으로 표시하였고 이를 최하위인 Traditional 단계, 중간 단계인 Advanced 단계, 최상위 단계인 Optimal 단계로 구분하여 제로 트러스트 성숙도 단계를 3단계로 구분하여 내용을 정리하였다.

- ZTA 구현을 위해서 각 정부부처, 정부기관, 금융회사, 기업 들은 자신들만의 ZTA 레퍼런스 아키텍처를 만들 필요가 있을 수 있다. 해당 Reference Architecture가 마련되면 이를 제로 트러스트 성숙도 모델 기준인 ZTMM에 매핑하여 우리의 IT 보안시스템이 어떻게 ZTA 구조로 바뀌고 어떤 수준으로 고도화되었는지 증명할 수 있다.

- 2023년 1월에 미국 국방부는 제로 트러스트 전략 및 로드맵을 발표하고, 2023년 3월에는 미국 정부가 새로운 국가사이버보안 전략을 발표하였다. 이후 최근인 2023년 4월 CISA는 ZTMM 2.0을 발표하였고, 여기서는 3단계 레벨 구분이 4단계로 확장되어 제로 트러스트 성숙도 단계를 더욱더 세분화한 제로 트러스트 성숙도 모델 표준을 발표하였다. 이후 미국 행정부와 국방부 등은 제로 트러스트를 국가 IT 보안 전략으로 확정하고, 연방정부를 포함한 전체 주요 부처로 정책 확산을 추진하고 있다.

B. 제로 트러스트 주요 표준 및 기술

1. 제로 트러스트 아키텍처(ZTA)의 구조

NIST ZTA 표준이 제안하고 있는 제로 트러스트 아키텍처는 굉장히 단순한 구조를 가지고 있습니다. 해당 표준 문서에서 제로 트러스트 아키텍처를 정의함에 있어서 크게 3가지 구성요소로 표시하고, 3개의 구성요소가 상호 동작하는 구조로 설명하고 있습니다. 세 가지 구성요소는 크게 사용자(Subject, 주체), 게이트웨이 또는 프락시(Gateway/Proxy), 그리고 기업자원(Enterprise Resource)입니다. 이제 이 세 가지 구성요소에 대해서 상세히 알아보도록 하겠습니다.

1-1 기업자원

문서에서는 기업자원을 “Enterprise Resource”라고 표시하고, 이를 보호해야 할 자산으로 정의하고 있으며, 구체적으로 그 자원을 크게 3가지인 시스템(System), 데이터(Data), 애플리케이션으로 표현하고 있습니다. 이는 간단하지만, 굉장히 중요한 개념입니다.

만약, 제로 트러스트 아키텍처를 왜 구현하냐고 질문한다면 정답은 “시스템, 데이터, 애플리케이션을 모두 포함하는 기업자원을 보호하기 위해서 제로 트러스트 보안 체계를 구현하기 위함입니다.”라고 하는 것을 알려주는 핵심 내용이기 때문입니다.

최근 클라우드 인프라의 확산으로 기업들은 온프레미스(On-Premise)라고 불리는 회사 내부 시스템을 보유하면서 동시에 외부의 퍼블릭 클라우드 시스템 또는 서비스를 사용하기도 하고, 회사 내부의 온프레미스 시스템 또한 가상화 환경 기반의 프라이빗 클라우드 시스템을 구성하기도 합니다. 이는 기업자원을 보호하기 위해서 ZTA를 도입하고자 하는 경우, 다양한 구성 환경을 모두 고려해야 한다는 것을 의미하는 것입니다.

1-2. 게이트웨이 또는 프록시

이는 어떤 사용자(Subject)가 본인이 원하는 기업자원에 접속하고자 하는 경우, 접속 대상자의 보안상태와 인증, 권한 등에 대해서 확인하고 판단하기 위한 어떤 검문소라는 개념을 갖습니다. 즉, 제로 트러스트 아키텍처 구조에서는 기업자원에 접속하는 경우, 반드시 검문소의 검문을 거쳐서 여러 가지 보안 확인 과정을 만족해야만 기업자원에 연결을 시켜주는 것입니다.

표준 문서에서는 이러한 검문소를 두 가지로 구성하는데, 하나는 사용자가 접속할 때 해당 세션을 중단시키고 접속 여부에 대한 결정에 따라 세션을 연결하거나 끊는 역할을 하는 정책집행지점 PEP(피이피)(Policy Enforcement Point)이며, 다른 하나는 PEP에서 오는 세션을 연결하게 할지 또는 끊을지에 대한 결정을 판단하는 정책판단지점(PDP, Policy Decision)입니다. 상세한 내용은 이후에 다시 설명하도록 하겠습니다.

1-3. 사용자

표준에서는 이를 서브젝트(Subject)라고 표현을 합니다. 어떤 기업에서 사용자는 전체 임직원이 될 수 있습니다. 사용자는 일반적으로 특권 사용자(Privileged User)와 비특권 사용자(Unprivileged User)로 나누어 볼 수 있습니다.

예를 들어 기업자원의 시스템을 관리하는 시스템 관리자, 기업자원의 소프트웨어를 개발하는 시스템 개발자, 그리고 중요 DB 데이터를 관리하는 DB 관리자는 특권 사용자라고 가정할 수 있고, 이러한 특권 사용자에 대해서는 강력한 제로 트러스트 아키텍처의 보안기준을 적용할 필요가 있습니다.

비특권 사용자는 기업 내에서 일반적으로 응용 업무시스템에 접속하여 일반적인 업무를 진행하는 사용자들일 수 있으며, 이들은 기업자원 중 애플리케이션이나 비정형 데이터 파일에 접근하는 사용자일 수 있습니다. 결국, 우리는 시스템, 데이터, 애플리케이션으로 구별되는 기업자원에 대해서 특권 사용자와 비특권 사용자 그룹을 나누어 기업자원 접근에 대한 보호 체계를 마련해야 합니다.

2. 시스템 접속 과정 예시

우선 시스템 관리자는 접속 대상자인 서브젝트가 되고, 해당 사용자는 자신의 PC를 이용하여 기업 내부의 20번 서버에 접속하려고 한다는 가정을 합니다. 이때 사용자 PC 시스템은 접속 전 엔드포인트 PC의 보안 상태 개선을 수행하고, 이를 기반으로 엔드포인트 PC의 보안점수를 산정합니다.

이러한 과정을 표준에서는 위험점수화라는 리스크 스코어링(Risk Scoring)이라고 부르며, 이때 사용되는 알고리즘을 신뢰 알고리즘(Trust Algorithm)이라고 칭합니다. 이러한 리스크 스코어링 결과로 나온 점수(Score)를 신뢰점수(Trust Score)라고 부르며, 이러한 신뢰점수는 기업자원 서버 시스템에 접속 시 중요 정보로 사용됩니다. 이때 사용되는 엔드포인트 보안시스템은 Unified Endpoint Management, UEM(유이엠)이라는 용어로 불리기도 합니다.

리스크 스코어링의 방식이나 신뢰 알고리즘의 정확한 기술 표준 내용은 없는 상태이며, 기존의 여러 보안점수체계화 방법론이나 제로 트러스트 솔루션 기업들이 독자적으로 제공하는 형태로 지원됩니다. 이렇게 특권 사용자인 시스템 관리자가 기업자원 내 20번 서버에 시스템 관리자 계정으로 접속하기 전, ZTA 구조에서는 엔드포인트 보안시스템이 이러한 과정을 수행하게 됩니다.

이후 해당 사용자 시스템은 20번 서버 시스템 계정에 접속하게 되는데, 이때 접속이 바로 이루어지는 것이 아니라, 중간 PEP라는 게이트웨이에 접속하게 됩니다. 이는 앞서 설명한 바와 같이 정책집행지점(PEP, Policy Enforcement Point)이라는 프락시(Proxy)로서 20번 서버 시스템에 대한 접속 여부 결정 판단을 확인한 후, 해당 20번 서버에 접속시키거나 연결을 끊는 역할을 하게 됩니다.

이러한 PEP는 주로 프락시(Proxy) 또는 게이트웨이(Gateway) 방식으로 구축되며, 접속 대상 기업자원이 시스템이냐 또는 데이터이냐, 또는 애플리케이션이냐에 따라 여러 개의 다중 PEP 시스템 방식으로 구축될 수 있습니다. 물론 해당 PEP는 온프레미스 환경에서 어플라이언스 구축형 모델로 구축될 수도 있으며, 프라이빗 또는 퍼블릭 클라우드 환경에서는 가상머신(VM) 방식으로 구축될 수도 있습니다.

이렇게 사용자 엔드포인트 PC에서 20번 서버 시스템으로 접속 요청을 하게 되면, 해당 PEP가 먼저 세션을 홀드하고 접속 여부 판단을 결정하기 위해서 정책결정지점인 PDP(Policy Decision Point)에 접속 여부 판단 결정을 요청하게 됩니다. 이때 PEP 시스템은 접속 대상자인 시스템 관리자의 사용자 인증정보와 해당 엔드포인트 PC 시스템의 신뢰점수(Trust Score)를 함께 PDP에 전달하게 됩니다. 여기서 PDP는 크게 정책엔진(Policy Engine)과 정책관리자(Policy Administrator)로 구성이 됩니다.

PEP의 정보를 받은 PDP는 기존에 저장, 관리되어 있는 시스템 관리자의 인증정보를 이용하여 인증 과정을 거치고, 이것이 확인되면 다시 20번 서버 시스템 접속 가능한 신뢰점수를 가졌는지 확인하고, 이것에 부합되는 경우 최종적으로 접속 권한 범위를 확인하게 되며, 이 권한범위 내에서만 20번 서버 시스템을 관리할 수 있는 권한을 부여하는 과정을 거치게 됩니다. 마지막으로 권한 범위까지 확인한 후, 20번 대상 서버 시스템으로의 접속을 허용받게 되며, 이에 대한 세션 접속 관리는 PEP가 담당하게 됩니다.

해당 시스템 관리자가 20번 서버 시스템 접속한 이후에는, PDP에 정의된 권한 범위 내에서만 시스템 관리를 할 수 있도록 통제를 받게 됩니다. 예를 들어, 중요 명령어 중 삭제 명령어는 사용하지 못하게 명령어 사용 권한을 제약받을 수 있으며, 또는 특정 디렉터리 또는 파일에는 접근할 수 없도록 사용 권한 제약을 두게 됩니다.

또한, 장기간 접속이 이루어지는 경우 동적으로 접속하고 있는 시스템 관리자 및 엔드포인트 PC 시스템의 보안 상태를 점검하여, 신뢰점수 하락 시 PEP는 강제로 세션을 끊을 수도 있게 됩니다.

3. 8가지 외부 소스

첫 번째는 CDM(씨디엠) 시스템입니다.

CDM은 Continuous Diagnostic and Mitigation이라는 용어의 약자로서, 우리말로 표현한다면 “상시 진단 및 완화”라고 부를 수 있습니다. 이는 미국 국토안보부(DHS)가 미국 연방정부의 사이버보안 강화를 위해서 만든 정책 및 시스템으로서, 보안 상태를 지속해서 모니터링하고 이상 징후를 탐지하고 방어하는 정책 및 시스템입니다. 금융회사와 기업의 관점에서 CDM 시스템은 현재 운용되고 있는 사이버보안 관제 시스템으로 이해될 수 있으며, 이러한 CDM 시스템은 사용자의 기업자원 접속 시, 정확한 리스크 스코어링을 할 수 있는 신뢰도를 높여주고, 보다 더 정확한 신뢰점수 생성 및 관리를 지원해 줄 수 있습니다.

두 번째는 산업 컴플라이언스입니다.

만약 금융회사 및 기업들이 ZTA 구성을 진행하는 경우, 사용자 시스템에 대한 리스크 스코어링 시 금융위원회나 금융감독원의 IT 컴플라이언스 보안 규정들이 사용되어야 할 필요가 있을 것입니다. 즉, 산업 컴플라이언스는 제로 트러스트 아키텍처가 공공, 금융, 보건 등 다양한 산업 분야에서 사용될 때, 접속자 및 접속 시스템의 신뢰점수 추정을 함에 있어 산업별 보안 기준을 만족할 수 있게 해 줍니다.

세 번째는 Threat Intelligence라고 불리는 위협정보 시스템입니다.

접속자 및 접속 시스템의 리스크 스코어링 시 다양한 보안 기능들이 사용될 수 있습니다. 우선 백신을 돌려 악성코드 감염 여부를 확인하고, 엔드 시스템이 최신의 패치를 유지하고 있는지 확인하고 패치가 되어 있지 않으면 강제 패치를 실행할 수 있습니다. 이렇듯 사용자 시스템의 리스크 스코어링에는 다양한 엔드포인트 보안 장치가 사용될 수 있습니다. 이때 만약 해당 사용자 시스템의 신뢰점수 정보값으로 악성 IP 또는 URL의 접속 기록 또는 알려지지 않은 악성코드의 기록이 사용된다면, 해당 기업이 도입 및 구축하고자 하는 제로 트러스트 아키텍처의 신뢰도는 높아질 것입니다.

네 번째는 활동 로그인 Activity Log입니다.

앞에서 설명해 드린 것과 마찬가지로 리스크 스코어링을 수시로 진행할 시 다양한 요소 정보들이 활용될 수 있는데 만약, 사용자 이상행위 탐지 시스템이라고 불리는 UEBA(유이비에이)(User and Entity Behavior Analytics) 보안시스템을 ZTA 구조로 구축하는 경우, 이러한 사용자 활동 로그들은 사용자의 신뢰점수를 산정하는데 대단히 중요한 요소 정보로 사용될 수 있기에 해당 활동 로그는 중요 보안 외부 요소 값으로 사용될 수 있습니다.

다섯 번째는 데이터 접근 정책, Data Access Policy입니다.

이것은 작은 범위에서 살펴본다면 기업자원 리소스 중 데이터에 대한 접근 시 해당 기업 또는 기관에서 사용해야 하는 데이터 접근 정책을 말하는 것으로 볼 수 있으며, 조금 더 범위를 넓힌다면 기업자원 중 시스템 및 애플리케이션 접속 시 사용할 접근 정책으로도 확장해서 해석할 수 있습니다. 즉, PDP의 권한범위 정의 시, 기업 및 기관이 사용해야 할 내부 접근 정책 컴플라이언스라고 볼 수 있는 것입니다.

여섯 번째 PKI(피케이아이)입니다.

이는 PDP에서 사용자 인증을 진행하는 경우, 단순 ID/패스워드 기반의 기본 인증이 아닌 MFA(엠에프에이)(Multi-Factor Authentication)라고 불리는 다중인증 시스템에서 가장 중요한 기반기술로 사용될 수 있는 PKI를 중요 요소로 설명한 것입니다. 필요시 OTP 및 FIDO(파이도) 생체 인증도 복합적으로 사용될 수 있으며, 모든 기업자원에 대한 접속 시 강력한 사용자 인증체계를 사용해야만 합니다.

일곱 번째는 IM(Identity Management) 시스템입니다.

제로 트러스트 아키텍처에서 가장 중요한 역할을 하는 PDP는 사실상 접속 대상자의 계정, 인증, 권한관리 등을 복합적으로 관리하는 IM 요소의 확장 모델입니다. 이에 어떤 기업 및 기관이 보유하고 있는 IM(아이엠)은 중요 외부 연결요소가 될 수 있습니다.

마지막으로 여덟 번째는 SIEM(에스아이이엠) 시스템입니다.

어떤 기업이 내부 IT 보안시스템 운용 시 전체적인 보안관제를 위하여 주로 SIEM을 사용하고 있습니다. 앞서 설명해 드린 바와 마찬가지로 SIEM 시스템의 정보는 접속 대상자의 리스크 스코어링을 통한 신뢰점수 계산 시 중요 평가 요소로 사용될 수 있습니다. 이런 관점에서 SIEM 시스템이 외부 데이터 요소 값으로 사용될 수 있습니다.

NIST SP 800-207에서 설명하고 있는 주요 외부 보안 요소들은 추가로 더 확장될 수 있으며, 기관 또는 기업의 IT 보안 수준에 따라 축소될 수도 있습니다. 중요한 것은 제로 트러스트 아키텍처로 전환하는 경우, 어떤 IT 보안 요소가 유기적으로 연계되고 구축되어야 하는 것에 대해 이해하는 것이며, 이는 ZTA 전환 시 주요 전략요소가 될 것입니다.

4. 7대 원칙

첫 번째, 원칙은 모든 데이터 소스 및 서비스를 리소스로 간주하라는 것입니다. 이미 우리는 엔터프라이즈 리소스라고 불리는 기업자원이 시스템, 데이터, 애플리케이션으로 정의한 것을 알고 있습니다. 즉, 제로 트러스트의 보호 대상은 기업 내 모든 자원이라고 해석할 수 있는 것이며, 다른 관점에서 해석한다면 제로 트러스트 아키텍처라고 불리는 IT 보안 체계는 IT 기업 자원 전체를 대상으로 하는 것임을 알 수 있는 것입니다. 이는 어떤 기업 또는 기관의 제로 트러스트 정책이 단순하게 하나의 제품을 도입하거나 한 부분만을 제로 트러스트 화한다는 것은 진정한 의미의 제로 트러스트 아키텍처 도입이 아니라는 것을 의미하는 것일 수도 있습니다.

두 번째, 원칙은 모든 네트워크는 위치와 관계없이 보호되어야 한다는 것입니다. 이것은 사용자가 회사 내부에서 회사 내부의 시스템을 접속할 수도 있고, 회사 외부에서 회사 내부 시스템을 접속할 수도 있으며, 회사 내/외부에서 회사 외부의 퍼블릭 클라우드 서비스 또는 시스템에 접속할 수도 있다는 것을 가정해야 합니다. 즉, 네트워크의 위치, 구조 등과 관계없이 어떤 사용자가 IT 기업 자원에 접속하게 되는 경우, 사용자 시스템으로부터 타깃 접속 대상까지 안전한 네트워크 연결이 이루어져야 함을 의미합니다.

세 번째, 원칙은 기업자원에 접속하는 경우 접근을 세션 단위로 통제하고 허가해야 한다는 것입니다. 이미 앞에서 시스템 관리자의 서버 시스템 접속을 예로 들어 설명한 경우, 접속하는 시점에 사용자 인증, 신뢰점수 확인, 권한범위 확인 등의 절차를 반드시 거치게 함으로써 접속 세션 단위로 제로 트러스트 관점의 통제를 하는 것입니다.

네 번째, 원칙은 동적 정책과 다양한 환경 속성값을 기반으로 리소스 접근에 대한 결정을 해야 한다는 것입니다. 앞서 설명한 바와 같이 ‘시스템 관리자가 접속하는 경우’, ‘접속자의 물리적 위치가 단시간 내에 너무 다른 경우’, ‘갑작스럽게 다른 PC나 디바이스에 접속하는 경우’ 등 접속 시 다양한 동적 접근 정책 기준을 기반으로 리소스 접근에 대한 인증 및 인가 절차를 진행해야 합니다.

다섯 번째는 모든 자원의 무결성 및 보안상태를 감시하고 조치를 해야 한다는 것입니다. 이것은 앞서 설명한 바와 같이 시스템 관리자가 서버 시스템에 접속하는 경우를 가정했을 때, 해당 관리자 엔드포인트 PC의 보안상태를 개선하고 리스크 스코어링을 통한 신뢰점수를 확인하여 이를 기반으로 기업자원에 접속시키는 과정을 설명하고 있습니다.

여섯 번째는 기업자원에 접속 시 동적으로 강력한 인증 및 권한 관리를 해야 한다는 것입니다. 앞서 네 번째 원칙에서 설명한 바와 같이 세션 단위로 동적 접근제어를 함에 있어 특히 인증 및 권한 범위 확인 시에는 동적 관점에서 수행해야 한다는 것을 설명하는 것입니다.

마지막으로 일곱 번째는 IT 자산 및 네트워크 등에 대한 가능한 많은 보안 상태 정보를 확보함으로써 지속적으로 IT 자산 시스템의 보안 상태를 개선하는 것입니다. 이는 제로 트러스트 아키텍처가 원활하게 구축 운영되기 위해서는 늘 IT 보안 상태를 최고의 수준으로 유지해야 합니다.

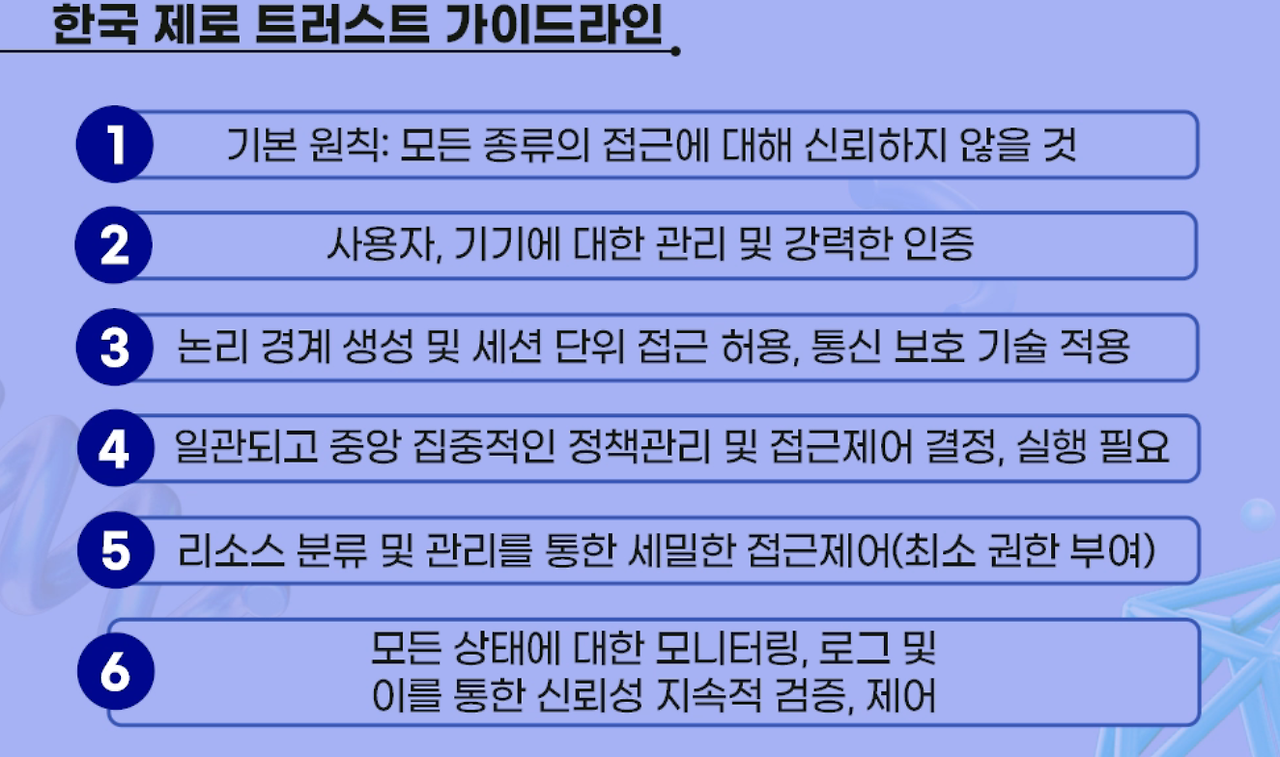

5. 한국 제로 트러스트 가이드라인

한국 제로 트러스트 가이드라인은 제로 트러스트 7대 원칙이 아닌 6대 원칙을 제시하고 있습니다. 6개의 기본 내용 중 네트워크 통신 전반에 대한 보안이 SP 800-207에서는 독립된 원칙으로 제시되었으나, 한국 가이드라인에서는 세션 단위 접근 허용 원칙 항목 내 함께 포함되어 있음으로써 7대 원칙이 6대 원칙으로 조정된 것입니다.

[금융보안] 안전한 소프트웨어를 위한 시큐어코딩의 이해 - 시큐어코딩, SQL인젝션, URL파라미터 조작, 보안취약점, 보안약점, COQ절감, 시큐어소프트웨어

[금융보안] 안전한 소프트웨어를 위한 시큐어코딩의 이해 - 시큐어코딩, SQL인젝션, URL파라미터

A. 개요1. 시큐어 코딩이 필요한 이유국내 가상화폐 거래소 C사가 2018년 6월, 해킹을 당했습니다. 해킹으로 유출된 가상화폐는 펀디엑스, 애스톤, 엔퍼 등인데요. C사의 해킹 피해 규모는 보유 코

infoofit.tistory.com

[보안] 01. 악성코드 정의, 악성코드 종류, 감염 위치, 네이밍 스키마

[보안] 01. 악성코드 정의, 악성코드 종류, 감염 위치, 네이밍 스키마

A. 악성코드 정의 1) 이론적 정의 - 악성코드는 악성 소프트웨어 (Malicious Software)의 줄임말 -> 컴퓨터 작동을 방해 -> 민감한 정보를 수집 -> 개인 컴퓨터에 불법 접근 - 일반적으로 악성코드는

infoofit.tistory.com

[Oracle] SQL 실습 도구 - SQL Developer 설치 방법

[Oracle] SQL 실습 도구 - SQL Developer 설치 방법

SQL 실습 도구 SQL Developer 설치 1. 설치 파일 다운로드- 아래 URL 이동https://www.oracle.com/database/sqldeveloper/technologies/download/ Oracle SQL Developer DownloadsThis archive. will work on a 32 or 64 bit Windows OS. The bit level o

infoofit.tistory.com