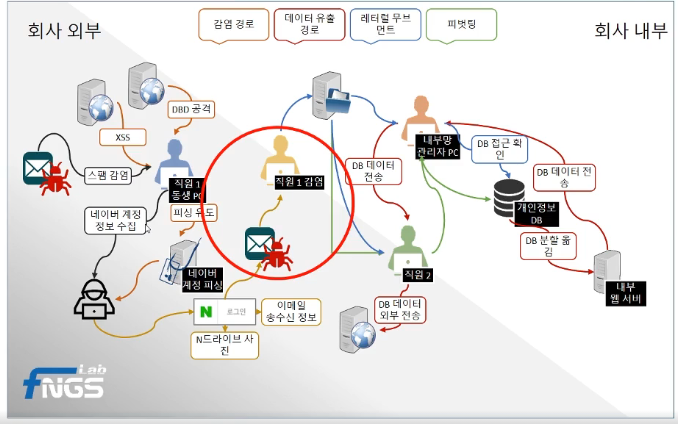

A. 감염 경로

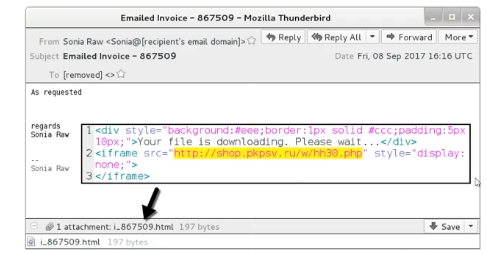

1) 악성코드를 첨부한 이메일 ( Malware File Attachment in Email )

- 과거 단순히 확장자를 속이는 형태의 첨부파일을 전송 ex) 인사_이동_명령.pdf.exe

> 확장자 자동 숨김에 의해 인사_이동_명령.pdf로 보여짐

- 최근 지능형 지속 공격을 위해 문서 형태의 악성코드 전송 ( Spear Phishing )

> 3rd Party Application ( 한글, 워드, 엑셀, 파워포인트 등)의 취약점 이용하는 형태

> 개인사, 가족사 등 특정인의 정보를 고도로 활용한 경우

- 드라이브-바이 다운로드 연계

- 사회공학 기법을 이용하여 읽을 수밖에 없는 내용으로 전송

> 인사과 - 이력서 형태

> 직장상사 - 기업 내부 직원 이름, 이메일로 전송

> 개인 - 협박 메시지, 권유/ 권장 메시지

- 유포 방식

-> 불특정 다수에게 유포 > 스팸 메일

-> 사람의 심리를 이용한 유포 > 사회 공학 + 스팸 메일

-> 특정 대상의 심리를 이용한 유포 > 스피어피싱

- 실행 트리거 > 사용자의 실행

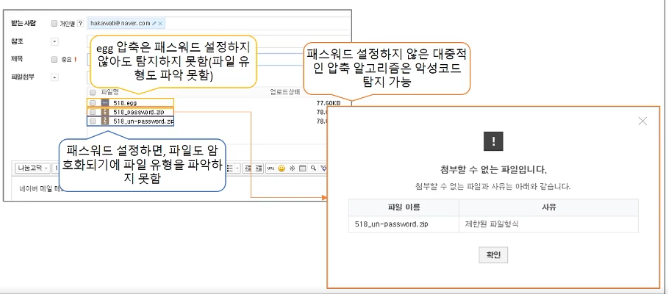

2) EGG 압축 파일

- 이스트소프트에서 만든 독자적인 압축 포맷

> 유니코드로 파일 이름 저장, AES-256 암호화 지원, 알집 압출 프로그램에서 지원

> 대용량 압축 시 EGG 포맷을 사용하도록 유도, 국내에서만 사용하는 압축 포맷

- EGG 압축 파일의 문제

> 다른 압축 포맷과 달리 별도의 공식 라이브러리를 지원하지 않음 - 대중성이 없고 다양한 보안 솔루션을 우회할 수 있음

> 다른 유형의 압축 포맷도 악성코드로 사용가능 > EGG와 달리 대중적으로 익숙하지 않은 압축 포맷 (가능성은 낮음)

ex) zipx, tar, xz, lzh, 7z, gz, tgz, iso...

[보안] 01. 악성코드 정의, 악성코드 종류, 감염 위치, 네이밍 스키마

[보안] 01. 악성코드 정의, 악성코드 종류, 감염 위치, 네이밍 스키마

A. 악성코드 정의 1) 이론적 정의 - 악성코드는 악성 소프트웨어 (Malicious Software)의 줄임말 -> 컴퓨터 작동을 방해 -> 민감한 정보를 수집 -> 개인 컴퓨터에 불법 접근 - 일반적으로 악성코드는

infoofit.tistory.com

[SQLD] 3-1. SQL 기본 - 관계형 데이터베이스 개요

[SQLD] 3-1. SQL 기본 - 관계형 데이터베이스 개요

A. 데이터 베이스란?1 넓은 의미에서의 데이터베이스: 일상적인 정보들을 모아 놓은 것 자체2 일반적인 의미에서의 데이터베이스 : 특정 기업이나 조직 또는 개인이 필요에 의해 데이터를 일정한

infoofit.tistory.com

[용어/개념] Network - ARP Protocol

[용어/개념] Network - ARP Protocol

A. ARP 개요1. ARP란? 같은 네트워크 대역에서 통신을 하기 위해 필요한 MAC주소를 IP주소를 이용해 알아오는 프로토콜입니다.2. ARP Protocol 구성ARP 프로토콜은 총 28 byte입니다.Hardware Type = 0x 00012 계층

infoofit.tistory.com