A. 바이러스 개요

1) 프레드 코헨(Fred Cohen) 정의

- 최초 바이러스 용어 창시자

- 확장 정의

-> 프로그램이나 실행 가능한 어느 일부분 혹은 데이터에 자기 자신 또는 변형된 자신을 복사하는 명령어들의 조합

2) 바이러스라는 단어를 사용하게 된 계기는?

- EX) 메르스 바이러스 - 감염 대상 : 사람, 낙타 / 증상 : 급성 호흡기 질환 + @

EX) 컴퓨터 바이러스 - 감염 대상 : 컴퓨터 / 증상 : 컴퓨터 이상 증상 + @

3) 역사

- 1971년 최초의 바이러스 - Creeper -> IT 시스템이 대중화되지 않았기에 스턱스넷의 시초로 재평가

- 1981년 교수 Leonard M.Adleman이 Fred Cohen 과의 대화에서 Computer Virus 용어를 처음 사용함

- 1983년 프레드 코헨이 세미나에서 처음으로 바이러스 개념을 제시

- 1984년 프로드 코헨은 "컴퓨터 바이러스와 실험"을 첫 번째 논문으로 등재하고, 박사 학위 논문이 '컴퓨터 바이러스-이론과 실험(Computer Virus-Theroy and Experiments)'으로 통합

- 바이러스가 이슈가 된 것은 1986년 파키스탄의 두 형제 개발자가 만든 브레인 바이러스로부터 시작됨

-> 플로피 디스크를 통해 전파, 부트 섹터에 영향을 미침

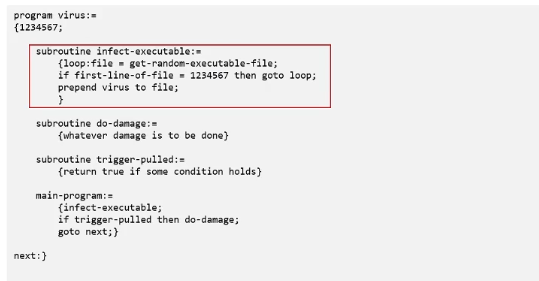

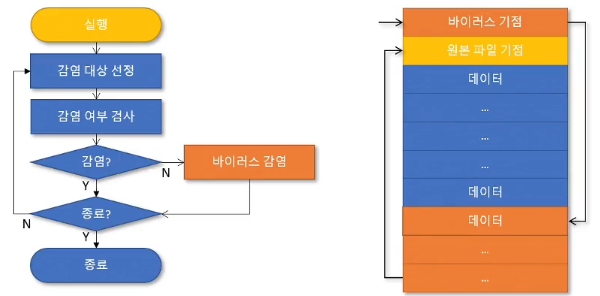

4) 감염 및 동작 원리 - 의사 진행 코드

B. 웜 개요

1) 정의

- 다른 프로그램의 감염 없이 자신 혹은 변형된 자신을 복제하는 명령어들의 조합

- 핵심 키워드는 네트워크 -> 네트워크 어웨어 바이러스(Network Aware Virus)로도 불림

- 1988년 로버트 태판 모리스(Robert Tappan Morris)가 작성한 프로그램이 증명

2) 역사

- 1980년 개인 PC를 대상으로 하는 웜이 발생

- 1988년 로버트 태판 모리스(Robert Tappan Morris)가 작성한 프로그램이 인터넷에 연결되었을 때 버그가 발생하여 많은 네트워크 트래픽을 발생시키고 인터넷을 중단시킴

-> 1986 신설된 컴퓨터 악용과 남용 법(Computer Fraud and Abuse Act) 법에 의거하여 유죄 판결

-> 이 법에 의한 최초의 실형으로 기록

- 2001년 코드레드 웜이 최초의 의도적으로 제작된 악성코드다.

-> 모리스 웜은 사고에 의해 발생했다면 코드레드는 악의적인 목적으로 제작된 악성코드

-> 그 후 취약성을 이용한 웜들이 등장 - 펜타곤을 공격한 님다(Nimda) 웜, 1.25 대란으로 알려진 슬래머(Slammer) 웜

3) 감염 및 동작 원리

4) 최근

- 미라이 악성코드 공개 -> 범죄자들이 코드를 활용하여 지속적으로 악의적인 행위를 진행

- DDos 공격을 위한 봇넷

- 감염 방식이 기본 계정 / 패스워드로 사물인터넷 기기의 텔넷과 SSH 접속 후 감염 자동화

-> 좀비 사물인터넷을 만드는 웜 악성코드

-> 사물인터넷을 활용한 DDoS 공격

- http://www.kisec.com/knowledge_channel/kiseclab

- http://www.dailysecu.com/?mod=news&act=articleView&idxno=18773

한국, 미라이 봇넷 감염 기기 급증…메가톤급 DDoS 공격 방어대책은? - 데일리시큐

지능화된 사이버 위협이 심각한 수준으로 증가하고 있다. 특히 2016년 9월 IoT 기기를 활용한 미라이(Mirai) 봇넷 기반 디도스(DDoS, 분산서비스거부) 공격 규모는 무려 650Gbps에 달했다. 이런 상황에

www.dailysecu.com

C. 트로이목마 개요

1) 정의

- 고대 그리스의 영웅 서사시에 나오는 그리스군의 목마로, 외부에서 들어온 요인에 의하여 내부가 무너지는 것을 가리키는 것

- 자기 복제 기능 없이 악의적인 기능을 하는 프로그램들 -> 일반적인 응용 프로그램과 동일

- 특정 환경이나 조건 또는 배포자의 의도에 따라 피해 유발이 가능

- 애매한 PUP(Potentially Unwanted Program) 유형

2) 역사

- 1972년 미국국가안전보장국(US National Security Agency)의 댄 에드워드(Dan Edwards)가 최초 사용

- 초기 트로이목마는 특정 시간에 활동하는 시한 폭탄(Time Bomb)과 특별한 환경에서 활동하는 논리 폭탄(Logic Bomb)으로 구분

D. PUP 개요

1) 정의

- 악의적인 행위는 하지 않지만, 충분히 악용될 수 있어 주의가 필요한 프로그램

- 기능적으로는 악성코드와 동일하나 사용자에게 피해를 끼칠수 없는 형태를 가짐

- 유해 가능 프로그램으로 부름

2) 종류

- 상용 원격제어 ( Remote Access Tools )

- 상용 키로거 ( Keylogger )

- 취약점 검색 프로그램 ( Scanner )

- 크랙 인증 프로그램 ( Cracker )

- 게임 해킹 도구 ( Hack Tools for Game )

- 광고 프로그램 ( Advertisement Software )

[AWS] Network - Route 53

A. DNS 개요1. DNS란?우리가 흔히 알고 있는 인터넷 주소는 사실 10진수의 4자리로 이루어진 IPv4 주소로 이루어져 있습니다. 하지만 숫자로 기억하면 불편하기에 DNS란 방법이 사용되고 있습니다. DNS

infoofit.tistory.com

[용어/개념] IPsec 개념 및 프로토콜(AH/ESP/IKE) 종류 비교 정리

[용어/개념] IPsec 개념 및 프로토콜(AH/ESP/IKE) 종류 비교 정리

Secure ProtocolsTCP/IP 5계층의 보안 프로토콜 1) Application Layer - HTTPS, SSH, PGP, S/MIME 2) Transport Layer - SSL/TLS 3) Network Layer - IPsec, VPN 4) Data Link Layer - L2TP => IPsec 는 네트워크 계층의 보안 프로토콜 중 하나 I

infoofit.tistory.com

[AWS] 클라우드 구현 모델(프라이빗/퍼블릭/하이브리드 클라우드) 비교

[AWS] 클라우드 구현 모델(프라이빗/퍼블릭/하이브리드 클라우드) 비교

A. 프라이빗 클라우드1. 프라이빗 클라우드의 이점비용감소프라이빗 클라우드를 사용하면 워크로드의 효율성을 유지하며 IT 인프라 비용을 대폭 줄일 수 있습니다. 또한, 퍼블릭 클라우드 제공

infoofit.tistory.com