Wireshark를 이용한 공격 분석

패킷 수집 기법

- 패킷 수집 방법으로는 Hub, Switch, TAP 등의 방법이 가장 대표적으로 사용

- 각 수집 방법에 따른 장단점 발생

HUB 방식

> 모든 네트워크 트래픽을 공유하게 되며 Half-Duplex 방식

> 일반적으로 10 Mbps 장비들이 가장 많으며 간혹 100 Mbps 지원 장비도 있음

> 콜리전이 발생하게 되며 사용시 재전송이 증가할 수 있음

Switch 방식

> 네트워크 장비에서 지원이 가능해야 됨 ex) 구형 시스코의 경우 TX, RX 합쳐서 2개 지원 가능

> 벤더에 따른 명령어가 다름 ( 일반적으로 미러링 또는 SPAN 이라고 함)

> Full-Duplex 지원이 가능하며 이에 따른 트래픽 초과가 발생할 수 있음

TAP(Test-Access-Port) 방식

> 회선 중간에 물리적으로 삽입하는 방식

> 설치 시 네트워크 다운타임 발생

> Network TAP, Aggregators, regeneration 등으로 구분

> 미디어 타입 선택 중요 (Fiber, Copper)

> 현재는 한 장비에서 Aggregators, Regeneration, Filter 등 여러 기능 지원한 장비도 출시됨

> SSL Descryption 기능이 지원 가능한 장비도 출시

취약점 진단시 꼭 필요한 Wireshark의 꿀팁

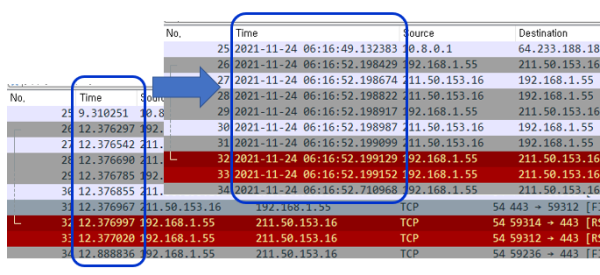

Packet의 Time 표시설정 변경하기 (메뉴: View > Time Display Format)

- Wireshark의 packet capture panel의 Time 칼럼의 표시방식을 경우에 따라서는 연월일시분초와 같은 종류의 표시가 필요한 경우가 있다. 예를 들면, 증적확보 또는 성능분석을 위해 Screenshot을 만들어야 하는 경우 등에는 날짜형식의 표시가 불가피하게 필요하다.

- Wireshark는 메뉴 View > Time Display Format 에서 약 10여 가지의 Time 표시방식을 제공하고 있으므로 사용자가 목적과 취향에 맞는 포맷을 선택하여 Time 칼럼의 표시방식을 변경할 수 있다.

Packet Flow보기 (메뉴: Statistics > Flow Graph)

- Wireshark이 수집한 수많은 종류와 호스트간의 패킷들 가운데서 특정 호스트 간의 Packet Flow를 식별해서 간결하게 확인하고 싶을 때 유용한 기능이다.

- 메뉴 Statistics > Flow Graph를 선택하면, 캡쳐된 packet을 Flow관점으로 그려서 보여준다.

- 이 기능이 제공해주는 Flow의 유형은 All/ICMP/ICMPv6/UIM/TCP이며, 화면에 표시되는 호스트와 포트정보로 사용자가 원하는 패킷 Flow를 확인할 수 있다.

특정 호스트간의 Packet 송수신 조회 (메뉴: Statistics > Conversations)

- 수집된 수많은 패킷 중에서 특정 호스트 간의 패킷에 대한 통계정보를 보기 원한다면 메뉴 Statistics > Conversations를 이용하여 pps 또는 bps 단위의 패킷 통계정보를 확인할 수 있다.

- 또한, 원하는 conversation에서 우측마우스 버튼으로 제공하는 메뉴를 이용하면 Filter로 적용하던가 Find의 범위를 지정하던가 해당 패킷의 색깔을 변경하는 등 해당 패킷들에 대한 자세히 분석할 수도 있다.

Packet Flow보기 (메뉴: Statistics > Endpoints)

- Wireshark의 메뉴: Statistics > Endpoints는 수많은 패킷을 Endpoint 기준으로 얼마나 많은 송신 또는 수신 패킷이 있었는지 pps 또는 bps 단위로 통계정보를 제공한다.

- 또한, 원하는 endpoint 라인에서 우측마우스 버튼으로 제공하는 메뉴를 이용하면 Filter로 적용하던가 Find의 범위를 지정하던가 해당 패킷의 색깔을 변경하는 등 해당 패킷들에 대한 자세히 분석할 수도 있다.

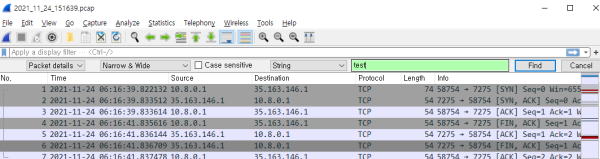

특정 문자열이 있는 Packet 검색하기 (메뉴: Edit > Find Packet, Ctrl+F)

- 다양한 목적으로 특정 문자열이 포함된 패킷을 찾는 기능이 필요한 경우가 많다. 메뉴 Edit > Find Packet 또는 단축키 Ctrl+F를 이용하면 문자열/Hex값/정규식 등으로 특정 문자열이 포함된 Packet을 검색할 수 있는 기능을 제공한다.

[Network] 5. 네트워크 스캐닝

스캐닝이란? - 특정 시스템 또는 인프라에서 어떤 단말 또는 서비스가 존재하는지 확인하기 위한 단계 - 침투를 하기 위한 사전 단계로서 주로 활용 - ATT&CK 메트릭스에서 Discovery 전략 단계로 구

infoofit.tistory.com

[Network] 6. 근거리 네트워크 개념과 종류

근거리 네트워크 위협 근거리 네트워크 공격 종류LAN 범위 내에서 수행될 수 있는 공격에 한정하여 OSI 7 Layer 중 2 계층에서 이루어지는 공격을 의미 ARP를 이용한 MITM 공격- Man in the Middle 의 약

infoofit.tistory.com